این فقط یک کد ربات OSINT است که به دنبال نشت داده های حساس در سایت های مختلف است.

اصطلاحات جستجو

- اعتبار

- کلیدهای خصوصی RSA

- پرونده های پیکربندی وردپرس

- MySQL

- MySQL پیاز پیوند

- پیوندهایی به پرونده های واقع در شبکه پیاز (PDF، DOC، DOCX، XLS، XLSX)

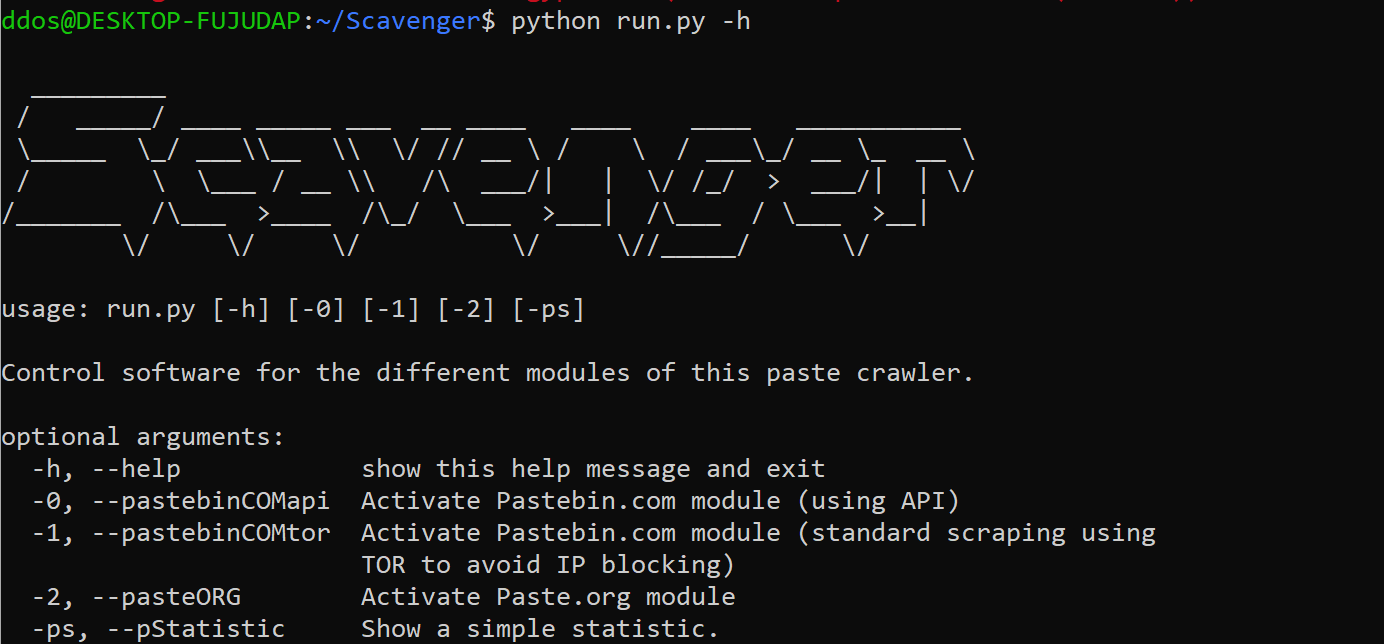

ربات می تواند در دو حالت اصلی کار کند:

- حالت API

- حالت تمیز کردن ( با استفاده از TOR)

من استفاده از API را به شدت توصیه می کنم.

این یک روش تمیز کردن رب ها از Pastebin.com است ، و درست است.

تنها چیزی که شما نیاز دارید. درباره حساب Pastebin.com PRO خود را لیست کنید و IP عمومی خود را در وب سایت خود لیست کنید.

برای شروع ربات در حالت API ، برنامه را به صورت زیر اجرا کنید:

با این وجود ، همیشه استفاده از این روش پیشنهادی امکان پذیر نیست ، زیرا شما شما می توانید در حالت NAT باشید و بنابراین IP سفید ندارید (لیست سفید کردن IP در اینجا غیر عملی است.)

به همین دلیل ، یک روش تمیز کردن نیز معرفی شده است که از چرخه های سریع TOR در ترکیب با عوامل کاربر هوشمند استفاده می کند ، برای جلوگیری از مسدود کردن IP [Cloudflareآدرسهاوکدهایcaptcha

برای شروع ربات در حالت تمیز کردن ، آن را به شرح زیر اجرا کنید:

نکته مهم: شما به سرویس TOR نصب شده روی سیستم خود نیاز دارید که درگاه 9050 را گوش می دهد.

علاوه بر این ، شما شما باید خط زیر را به پرونده خود اضافه کنید / etc / tor / torrc.

این حداکثر زمان چرخه TOR را به 30 ثانیه تنظیم می کند.

کلون گیت را دانلود کنید

https://github.com/rndinfosecguy/Scavenger .بله

pip install -r requ.rxt

مثالها

کافیست ماژول Pastebin.com را بطور جداگانه اجرا کنید (اولین ماژول اجرا شده) …

python P_bot.py

درج ها در data / raw_pastes ذخیره می شوند تا 48000 تجاوز کند.

وقتی از 48000 تجاوز می کنند ، آنها را فیلتر ، بایگانی و به پوشه بایگانی منتقل می کنند.

به خاطر داشته باشید كه در حال حاضر فقط تركیب هایی مانند USERNAME: PASSWORD و سایر ترکیبات ساده یافت می شوند.

با این وجود

می توانید پرونده های پروکسی (URL با نام کاربری و رمز عبور) را با استفاده از پرونده getProxyLogs.py

python getProxyLogs.py data / raw_pastes

جستجو کنید. داده های خام برای ردیف های خاص ، می توانید این کار را با searchRaw.py (بسیار کند) انجام دهید.

python searchRaw.py SEARCHSTRING

برای دیدن آمار رباتها ، به سادگی تماس بگیرید:

python status.py

findSensitiveData File .py به دنبال داده های حساس در یک پوشه (با درج ها) ، مانند کارت های اعتباری ، کلیدهای RSA یا رشته های mysqli_co nnect.

بخاطر داشته باشید که این اسکریپت از grep استفاده می کند و به همین دلیل با تعداد زیادی پرونده بسیار آهسته کار می کند.

اگر می خواهید تعداد زیادی از درج ها را تجزیه و تحلیل کنید ، ELK-Stack را توصیه می کنم.

python findSensitiveData.py data / raw_pastes

همچنین دو اسکریپت stalk_user.py/stalk_user_wrapper.py وجود دارد که می تواند برای نظارت بر یک کاربر خاص توییتر استفاده شود.

این بدان معنی است که هر توئیتی که منتشر می کند ذخیره می شود و هرکدام حاوی آن است. URL در حال بارگذاری است.

برای شروع یک stalker ، فقط بسته بندی را انجام دهید.

python stalk_user_wrape r.py

¯ _ (ツ) _ / ¯

توجه: اطلاعات مربوط به تحقیق ، آموزش یا ممیزی. استفاده خودخواهانه براساس قوانین فدراسیون روسیه قابل مجازات است.