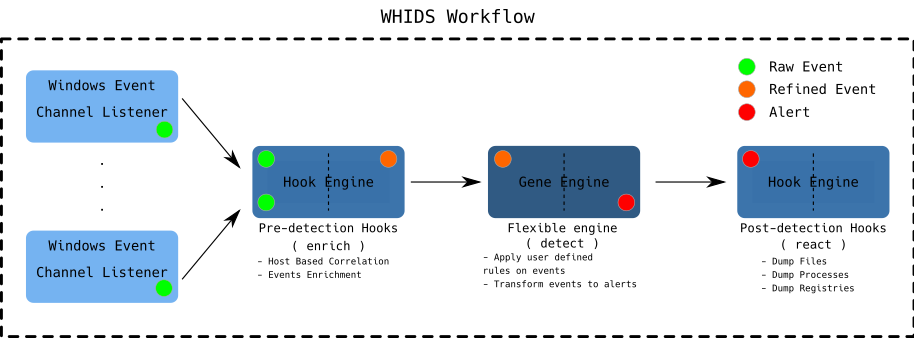

این یک راه حل ترکیبی است که یک ID میزبان انعطاف پذیر را با قابلیت های شناسایی حادثه مبتنی بر شناسایی ترکیب می کند.

موتور کشف بر اساس موتور قاعده قبلاً توسعه یافته ژن است ، که بطور خاص برای نقشه برداری از وقایع ویندوز به قوانین کاربر طراحی شده است.

مزایا

- ابزار منبع باز EDR

- کشف انعطاف پذیر

- ادغام آسان با دیگر ابزارهای منبع باز (MISP ، کندو …)

نحوه کار

Discovery

- کشف زمان واقعی روی میزبان belt

- به کانالهای ثبت وقایع ویندوز گوش می دهد و قوانین تشخیص را اعمال می کند

- قواعد کاربر (می دانیم که چرا چیزی را می یابیم)

- برای استفاده با MS Sysmon

- در نظر گرفته شده] وقایع ویندوز را غنی می کند تا بدوی های قدرتمند شناسایی [19659010] نماینده مرکزی قوانینی را توزیع می کند و هشدارها را جمع می کند

مدیریت

- پاسخ به کشف (مصنوعات هنگامی جمع می شوند که یک رویداد بالاتر از یک اعتبار خاص مشخص شده باشد)

- جمع آوری شواهد در زمان واقعی (پرونده ها ، حافظه پردازش و ثبت ها) [19659018] C عامل جمع آوری مدارک مرکزی

Demonstration

قاعده مثال

قاعده زیر نمونه ای از یک قانون است که برای کشف دسترسی مشکوک به lsass.exe ، همانند ابزار مجدداً معتبر تنظیم مجدد ، طراحی شده است. Mimikatz.

{

" نام " : " MaliciousLsassAccess " ،

" برچسب ها " : [ " Mimikatz " ، "[194590006] اعتبار " ، [19659023] " Lsass " ]

" متا " : {

" EventIDs " : [ 10 ]،

" کانالها " : [ " Microsoft-Windows-Sysmon / Operative " ]،

" رایانه ها " : [] ،

" Traces " : []،

" نقد " : 10 ،

" نويسنده " : " 0xrawsec "

،

" مسابقات " : [

" $ ct: CallTrace = 'UNKNOWN' " ،

" $ lsass: TargetImage ~ = '(؟ I: \** lsass \ .exe $)" "

] ،

" شرط " : " $ lsass و $ ct "

}

می توانید بسیاری از قوانین دیگر ، و همچنین مختصراً از نحو قوانین در مخزن ژن پیدا کنید.

در عمل

شروع به کار WHIDS با عامل امپراتوری پاورشل که در حال حاضر اجرا می شود ، که آن را ماژول Mimikatz می نامد.

Herafter نوعی نتیجه است که توسط WHIDS بازگردانده شده است.

بخش دیگری به رویداد JSON اضافه شده است ، که گزارش از اهمیت اعلان به همراه امضاهای متنوعی است که مربوط به این رویداد است.

" Event " : { " EventData " : { " CallTrace " : "[194590006] C: \ Windows \ SYSTEM32 \ [1945900] ntdll.dll + 4bf9a | C: \ Windows \ system32 \ KERNELBASE.dll + 189b7 | UNKNOWN (000000009263BC) [194590] 19659024] ، " GrantedAccess " : " 0x1410 " ، " SourceImage " : " C: \ Windows \ system32 \ WindowsPowerShell \ v1.0 \ owershell.exe "، " SourceProcessGUID " : " {49F1AF32-DD18-5A72-0000-0010042C0A00} ]" " SourceProcessId " : " 2248 " ، " SourceThreadId " : " 3308 " ، " TargetImage " : "[194590006] C: \ Windows \ system32 \ [1945900] lsass.exe " ، " TargetProcessGUID " : " {49F1AF32-DB3B-5A72-0000-001013690000} ]" ] " TargetProcessId " : " 492 " ، " UtcTime " : " 2018-02-01 11: 24: 53.331 " ، " GeneInfo " : { " نقد " : 10 ، " امضا " : [ " MaliciousLsassAccess " ] ، " سیستم " : { " بخش سیستم وقایع کلاسیک ویندوز " : " ... " } } }

نصب و راه اندازی WHIDS

- آخرین نسخه WHIDS را بارگیری و از حالت فشرده خارج کنید https://github.com/0xrawsec/whids/releases موفق19659130-03 اگر می خواهید WHIDS با Sysmon (بسیار توصیه می شود) شروع شود. آن را نصب کنید یک پرونده پیکربندی بهینه با نسخه ارائه شده است تا بتوانید از WHIDS بهترین استفاده را ببرید. در حین نصب ، سرویس Sysmon به خدمات WHIDS بستگی دارد ، بنابراین ما اطمینان داریم که IDS قبل از شروع Sysmon تولید برخی رویدادها ، شروع خواهد شد.

- Run management.bat را به عنوان سرپرست

- نصب را با انتخاب گزینه مناسب

- اجرا کنید. که پرونده ها در فهرست نصب

- ایجاد شده اند با استفاده از یک ویرایشگر متن به عنوان سرپرست (برای جلوگیری از تغییر حقوق فهرست نصب WHIDS) ، config.json را باز کرده و آن را به دلخواه تغییر دهید. این کار را می توان از مدیریت هم انجام داد.

- اگر در حال کار با اتصال به یک مدیر هستید ، این را پرش کنید زیرا قوانین به صورت خودکار به روز می شوند. اگر چیزی در فهرست قوانین وجود نداشته باشد ، این ابزار بی فایده خواهد بود ، بنابراین مطمئن شوید که برخی از قوانین ژن در آنجا وجود دارد. برخی از قوانین مربوط به WHIDS است و از شما خواسته می شود که آنها را تنظیم کنید یا خیر. اگر به آخرین قوانین به روز شده نیاز دارید ، می توانید آنها را در اینجا بیاورید (مقالات کامپایل شده را بگیرید)

- خدمات را از گزینه مربوطه در management.bat شروع کنید یا فقط رایانه را مجدداً راه اندازی کنید (گزینه مورد نظر ، در غیر این صورت برخی از زمینه های غنی سازی ناقص خواهند بود ، که منجر به هشدارهای دروغین می شود) [19659130] اگر مدیر را پیکربندی کرده اید ، فراموش نکنید که آن را اجرا کنید تا هشدارها و زباله ها را دریافت کنید

توجه: هربار که با استفاده از Explorer.exe به فهرست نصب می روید و اگر مدیر باشید ، کاوشگر از شما سؤال می کند ، x تیتوس آیا شما این قطعنامه از اضافه کردن کاتولوگ تغییر دهید. مطبوعات بله ، در غیر این صورت حقوق دسترسی به پوشه تنظیم شده در هنگام نصب را نقض می کند. همیشه از فهرست برنامه های کاربردی که دارای حقوق سرپرست هستند (یعنی ویرایشگر متن) به فهرست راهنما مراجعه کنید.

تنظیم

WHIDS

نمونه پرونده پیکربندی WHIDS:

// مسیر به فهرست راهنمای استفاده شده برای ردیابی

"Rules-db": "C: \ File Programs \ Whids \ Database \ Rules"،

// مسیر به ظروف مورد استفاده در برخی از قوانین

// ظروف باید GZIP فشرده و دارای پسوند .cont.gz باشند

// نام پایه بدون پسوند به عنوان نام کانتینر گرفته شده است

// مثال: blacklist.cont.gz ظرف لیست سیاه ایجاد می کند

"konteners-db": "C: \ File Programs \ Whids \ Database \ Containsers"،

// پیکربندی مرتبط با حمل و نقل

"حمل کننده": {

"مدیر-مشتری":

// نام میزبان یا آدرس IP مدیر از راه دور

"میزبان": "" "،

// پورت مورد استفاده توسط مدیر راه دور

"بندر": 0 ،

// پروتکل از http یا https استفاده کرده است

"proto": "" ،

// کلید مورد استفاده برای احراز هویت مشتری

"کلید": "" ،

// کلید سرور مورد استفاده برای احراز هویت سرور از راه دور

"کلید سرور": "" ،

// اینکه گواهی TLS باید تأیید شود یا خیر

"ناامن": غلط ،

// حداکثر سمت بارگذاری برای ارسال پیش فرض

"حداکثر بارگذاری-اندازه": 104857600

،

// تنظیمات ورود به سیستم هشدار

"ورود به سیستم": {

// مسیری که در آن می توانید هشدارها را ذخیره کنید

"dir": "C: \ Files Programme \ Whids \ Logs \ Alerts" ،

// فاصله چرخش

"فاصله چرخش": "24 ساعت"

،

// اگر محلی = صحیح باشد ، فرستنده با مدیر ارتباط برقرار نمی کند

"محلی": درست است

،

// کانال های گزارش رویداد Windows برای نظارت

// برای دریافت لیست نام مستعار ، "whids -h" را اجرا کنید

// در غیر این صورت هر کانال ویندوز در اینجا قابل استفاده است

"کانال": [

"all"

] ،

// تنظیمات مرتبط را رها کنید

"دفع":

// حالت تخلیه: پرونده ، حافظه یا همه (می تواند خالی باشد)

// پرونده: هر چیزی را که به عنوان پرونده در این رویداد مشخص شده است ، رها می کند

// حافظه: حافظه را با فرمت miniidump ویندوز پردازش می کند

// رجیستری: در صورت هشدار مربوط به رجیستری ، رجیستری را حذف می کند

"حالت": "پرونده | رجیستری" ،

// دامپینگ می کند وقتی که بحران حوادث بالاتر یا برابر با آستانه است

"آستانه": 8 ،

// محل نگهداری زباله ها

"dir": "C: \ File Programs \ Whids \ Dumps" ،

// فعال یا فشرده سازی کمپرسی

"فشرده سازی": درست است

،

// وقایع را با اهمیت بالاتر یا برابر با آستانه ثبت کنید

"آستانه انتقاد": 5 ،

// زمان خواب در ثانیه بین دو به روزرسانی قانون (شماره منفی به معنای بروزرسانی نیست)

"فاصله به روزرسانی": 60 ،

// اینکه آیا قلاب ها نباید فعال شوند

"قلاب": درست است ،

// Logfile مورد استفاده برای ذخیره stderr WHIDS

"logfile": "C: \ Files Programs \ Whids \ Logs \ whids.log"،

// ثبت وقایع موجود در موتور (مفید برای پرتاب یا اشکال زدایی رویداد)

"log-all": نادرست ،

// به WHIDS می گوید که در یک نقطه پایانی در حال اجرا است. اگر هر نوع کاذب است

// از dump غیرفعال شده است تا در صورت نصب در WEC از پرتاب موارد جلوگیری شود

"نقطه پایانی": درست است

} مدیر

مثال پیکربندی:

{

// نام میزبان / IP که در آن مدیر را اجرا می کنید

"میزبان": "192.168.56.1" ،

// بندری که توسط مدیر استفاده می شود

"بندر": 1519 ،

// Logfile (بطور خودکار چرخش) که در آن می توانید هشدارهای دریافت شده را ذخیره کنید

"logfile": "alerts.log" ،

// کلید احراز هویت سرور (به کلید سرور در پیکربندی WHIDS مراجعه کنید)

"کلید": "someserverkey" ،

// لیست کلیدهای مجاز مشتری (به بخش تنظیمات WHIDS مراجعه کنید)

// اگر مشتری در این لیست مجاز نیست ، تمام اتصالات

// به مدیر سقط می کند

"مجاز": [

"clientapikey"

] ،

// تنظیمات TLS

"Tls":

// گواهی سرور برای استفاده

"cert": "cert.pem" ،

// کلید سرور برای استفاده

"key": "key.pem"

،

"اشتباه":

// پروتکل برای استفاده برای اتصال MISP

"پروتکل": "https" ،

// میزبان MISP

"میزبان": "misp.host" ،

// کلید API برای استفاده

"api-key": "کلید API اشتباه شما"

،

// فهرست قوانین استفاده می شود برای استفاده از قوانین به مشتریان

"Rules-dir": "" ،

// قوانین ظروف مورد استفاده در قوانین (در اختیار مشتری ها)

// نام ظرف نام اصلی پرونده بدون پسوند است

// مثال: /some/container/dir/blacklist.txt محتوا را می گیرد

// از پرونده و استفاده از آن به عنوان یک ظرف ژنی به نام لیست سیاه

"ظروف-Dir": ""

// دایرکتوری مورد استفاده برای ذخیره سازی زباله های ارسال شده توسط مشتری

"dump-dir": "" ،

}