NordVPN ، یکی از برجسته ترین و معتبرترین ارائه دهنده مصرف کننده VPN ، تأیید کرده است که به یکی از سرورهای آن بدون مجوز دسترسی پیدا کرده است.

این داستان پس از آن رخ داد كه NordVPN اظهارات نسبتاً بی انگیز و احمقانه ای را در توئیتر منتشر كرد.

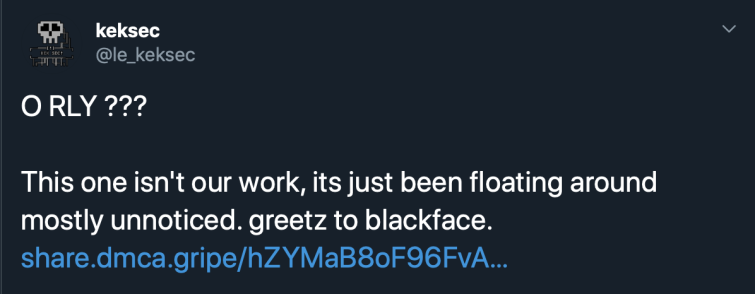

به جای یك بیان واقعیت ، توییتر این مسئله را به عنوان یك چالش تلقی كرد و مدت ها قبل از یك گروه نگذشت. با نام خود KekSec فاش كرد كه هكرها به سرور دسترسی پیدا كرده و پیكربندی OpenVPN Nord و كلید خصوصی و همچنین گواهینامه های TLS را فاش كرده اند.

NordVPN حالا این تخلف را تصدیق كرد و اظهار داشت كه یك مهاجم به رانتی اجاره ای دسترسی پیدا كرده است. سرور در فنلاند با بهره برداری از یک سیستم مدیریت از راه دور ناامن از سوی ارائه دهنده داده ها.

زمینه

در مارس 2018 ، گواهی های TLS متعلق به NordVPN ، VikingVPN و سرورهای وب TorGuard در 8chan ارسال شدند. این گواهینامه ها اکنون منقضی شده اند اما در زمان ارسال موجود بودند. با وجود تلاش های NordVPN برای تضعیف این نقض ، این نشریه بدون شک ثابت می کند که NordVPN در گذشته در برخی از نقاط به خطر افتاده است.

هرکسی که این گواهینامه ها را بدست آورد باید دسترسی ریشه ای به کانتینر وب سرورهای آسیب دیده داشته باشد و به همین دلیل می توانست کنترل کاملی بر روی سرورها داشته باشد ، از جمله این قابلیت ها برای خرخر کردن و دستکاری اطلاعات با عبور از طریق آنها.

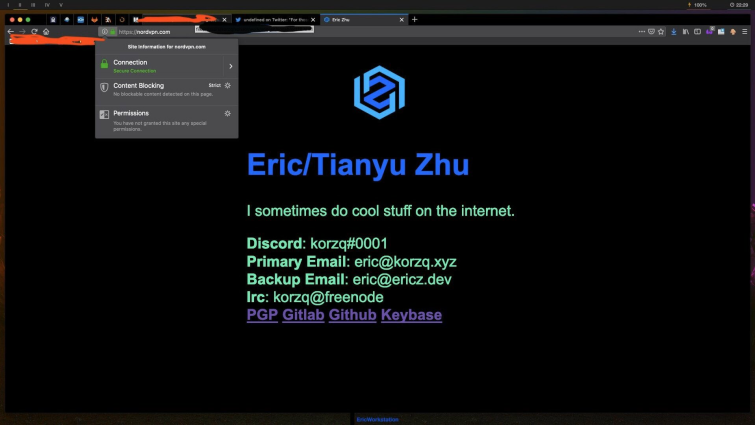

همچنین بدان معنی است که هر کسی می تواند یک وب سایت ساختگی را تصور کند متعلق به NordVPN ، VikingVPN یا TorGuard باشد که مرورگر شما می توانست آن را اصیل بداند. در واقع ، کسی حتی نمونه ای از چنین حمله را در عمل ارسال کرده است:

NordVPN ، با این حال ، به ما گفت که چنین حمله MitM ممکن نیست مگر اینکه یک مهاجم بتواند برای هک کردن رایانه شخصی کاربر یا رهگیری و اصلاح ترافیک شبکه آنها.

مسئله بزرگتر

همچنین آشکار شده است که کلیدهای SSL خصوصی برای گواهینامه های OpenVPN NordVPN "نیز به تازگی شناور شده اند." الان چند وقته لایک! این گمانه زنی را ایجاد کرده است که یک مهاجم می تواند جلسات VPN کاربران ، از جمله جلسات VPN گذشته را رمزگشایی کند و به آنها اجازه دهد ببینند مشتریان NordVPN از طریق اینترنت چگونه دریافت می کنند.

باز هم ، NordVPN مایل به ریختن آب سرد این ایده بود. آنها به ProPrivacy گفتند: "هیچ كدام از گواهینامه های TLS یا كلیدهای VPN برای رمزگشایی ترافیك منظم VPN یا جلسات VPN كه قبلاً ضبط شده اند ، نمی توانند مورد استفاده قرار گیرند.

شایان ذکر است كه باید بخاطر بسپارید ، جلسات OpenVPN NordVPN از اسرار كامل را به جلو (کلیدهای رمزگذاری زودگذر) از طریق DHE-2096 Diffie استفاده می كنند. کلیدهای هلمن در هنگام تبادل کلید TLS. بنابراین حتی اگر یک جلسه VPN با هزینههای هنگفت در پول ، تلاش و توان محاسباتی ناامید شود ، تنها یک ساعت از جلسه VPN قبل از تغییر کلید به خطر بیفتد.

اگرچه ممکن است این نکته از آنجایی که مهاجم به صراحت سر و صدایی داشته است ، ناسازگار باشد. دسترسی root به سرور VPN.

بازی سرزنش

NordVPN بیانیه رسمی در مورد این حادثه منتشر کرد ، که در آن توضیح می دهد که فقط یک سرور واحد واقع در فنلاند تحت تأثیر قرار گرفته است. همچنین می گوید که تقصیر مربوط به کارکنان مرکز سرور است:

"مهاجم با سوء استفاده از یک سیستم مدیریت از راه دور ناامن که توسط ارائه دهنده دیتا سنتر ارائه شده است به سرور دسترسی پیدا کرد. ما غافل بودیم که چنین سیستمی وجود داشته باشد. "

اگرچه باید بگوییم که ما احساس می کنیم شرکتی به اندازه NordVPN باید تکنسین های خود را برای راه اندازی سرورهای VPN برهنه خود بسازد ، نه اینکه به آن اعتماد کنیم. به طور بالقوه غیر قابل اعتماد کارکنان سرور شخص ثالث برای تنظیم سرورهای VPN خود.

از نظر ما ، یک سرویس VPN باید کنترل کاملی روی سرورهای خود داشته باشد. انجام این کار به سختی کشیدن شبکه سرور VPN در برابر همه تهدیدها می انجامد. جالب است که ، این همچنین دیدگاهی است که توسط Niko Viskari ، مدیر عامل مرکز سرور مورد نظر در نظر گرفته شده است:

"بله ، ما می توانیم تأیید کنیم که [Nord] مشتری های ما بودند." "و آنها با امنیت خود مشكل داشتند زیرا آنها خودشان از آن مراقبت نمی كردند.

… آنها با امنیت خود مشكلی داشتند زیرا آنها خودشان از این مراقبت نمی كردند.

" ما مشتری های زیادی داریم و برخی از ارائه دهندگان بزرگ خدمات VPN در میان آنها ، که بسیار به شدت از امنیت خود مراقبت می کنند ، "وی گفت:" به نظر می رسد NordVPN به خودی خود توجه بیشتری به امنیت نکرده است ، و به نوعی سعی کنید این کار را انجام دهید. شانه های ما. "

ویسکاری در توضیحات خود توضیح می دهد که کلیه سرورهای ارائه شده توسط شرکت وی از ابزارهای دسترسی از راه دور iLO یا iDRAC استفاده می کنند. اینها مسائل امنیتی را هر از گاهی می شناسند ، اما مرکز سرور آنها را نگه می دارد. جدیدترین به روزرسانیهای سیستم عامل HP و Dell.

برخلاف سایر مشتریان خود ، NordVPN درخواست نکرد که این وسیله را با قرار دادن آنها "در داخل شبکه های خصوصی یا خاموش کردن پورت ها تا زمانی که لازم باشد" محدود کند. "

NordVPN ، به نوبه خود ، ادعا می کند که نکرد حتی می دانید که این ابزارها وجود داشته اند. اما اگر سرورهای خود را تنظیم کرده بود ، هرگز مشکل ایجاد نمی شد.

"ما بلافاصله بهره برداری را فاش نکردیم زیرا ما باید اطمینان حاصل کردیم که هیچ یک از زیرساخت های ما مستعد مسائل مشابه نیست."

توضیح ندهید که چرا این موضوع حدود 18 ماه به طول انجامید تا به فاش بیفتد ، در حالی که NordVPN تنها در نهایت به دلیل تویت طوفانی که شاهد شواهد خرابکاری بود که به طور گسترده در اینترنت منتشر شده بود ، اعتراف کرد.

"حتی اگر فقط 1 از بیش از 3000 سرور که در آن زمان داشتیم تحت تأثیر قرار گرفت ، ما سعی در تضعیف شدت مسئله نداریم."

"ما با عقد قرارداد یک ارائه دهنده سرور غیر قابل اعتماد شکست خوردیم و باید بهتر عمل می کردیم تا امنیت را تضمین کنیم. مشتریان تحقیق ما تمام اقدامات لازم را برای تقویت امنیت خود انجام می دهیم. ما تحت یک حسابرسی امنیتی برنامه قرار گرفتیم ، اکنون در حال انجام دوم شدن در حسابرسی بدون گزارش هستیم و در حال تهیه یک برنامه فضل اشکال هستیم. ما تمام تلاش خود را خواهیم کرد تا امنیت هر جنبه ای از خدمات خود را به حداکثر برساند ، و سال آینده ما یک حسابرسی خارجی مستقل را از همه زیرساخت های خود راه اندازی خواهیم کرد تا مطمئن شویم که چیز دیگری را از دست نداده ایم. "

بیانیه ProPrivacy

طرفداری ما به توصیه هایی که می توانند به کاربران خود اعتماد کنند ، اختصاص داده اند. ما به دلیل سرویس خارق العاده ای که ارائه می دهیم مرتباً در توصیه های خود NordVPN را ارائه می دهیم ، با توجه به این داستان شایع ، ما NordVPN را از مقالات مرتبط با امنیت و حریم خصوصی خود حذف خواهیم کرد. ما اطمینان داریم که خدمات آنها انتظارات ما و خوانندگان ما را برآورده می کند.