یک حمله جدید به نام VORACLE می تواند ترافیک HTTP ارسال شده از طریق اتصالات VPN رمزگذاری شده را تحت شرایط خاص بازیابی کند.

این حمله توسط محقق امنیتی احمد نفیس کشف شد ، که یافته های خود را در امنیت Black Hat و DEF CON ارائه داد. کنفرانس های هفته گذشته در لاس وگاس برگزار شد.

VORACLE = CRIME برای VPN

VORACLE حمله به یکباره نیست ، بلکه تنوع و ترکیبی از حملات رمزنگاری قدیمی تر مانند CRIME ، TIME و BREACH است.

در این حملات قبلی ، محققان دریافتند که اگر داده ها قبل از رمزگذاری شده فشرده شوند ، می توانند داده ها را از اتصالات رمزگذاری شده TLS بازیابی کنند.

رفع این حملات به ترتیب در سال های 2012 و 2013 مستقر شد و اتصالات HTTPS به بعد ایمن بوده اند.

اما Nafeez فهمید که وقتی به نوعی از ترافیک VPN می رسید ، نکات نظری آن حملات هنوز معتبر است.

Nafeez می گوید که خدمات VPN / مشتریانی که ترافیک وب HTTP را فشرده می کنند باشند. رمزگذاری آن به عنوان بخشی از اتصال VPN هنوز هم در برابر آن حملات قدیمی آسیب پذیر است.

VORACLE می تواند برای رمزگشایی ترافیک HTTP ارسال شده از طریق VPN

مورد استفاده قرار گیرد. "VORACLE به مهاجمان اجازه می دهد تا اسرار را از ترافیک HTTP ارسال شده از طریق VPN رمزگشایی کند ، "Nafeez به رایانه خاموش در گفتگوی خصوصی امروز گفت.

" هدف از این حمله افشای اسرار جالب است. این می تواند هر کوکی ، صفحاتی با اطلاعات حساس و غیره باشد. ". وی افزود:

Nafeez می گوید حمله VORACLE وی فقط علیه سرویس های VPN / مشتریانی که در بالای پروتکل OpenVPN ساخته شده اند ، کار می کند.

دلیل این امر این است که باز پروتکل OpenVPN منبع از یک تنظیم پیش فرض استفاده می کند که کلیه داده ها را قبل از رمزگذاری آن از طریق TLS فشرده می کند و بعداً آن را از طریق تونل VPN ارسال می کند ، بنابراین شرایط حملات قدیمی CRIME ، TIME و BREACH را تأمین می کند.

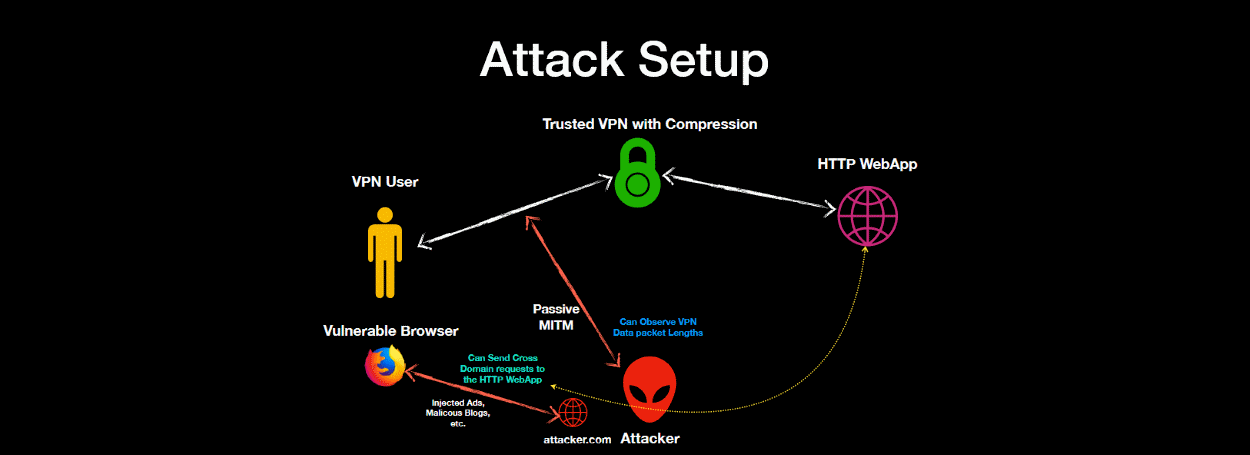

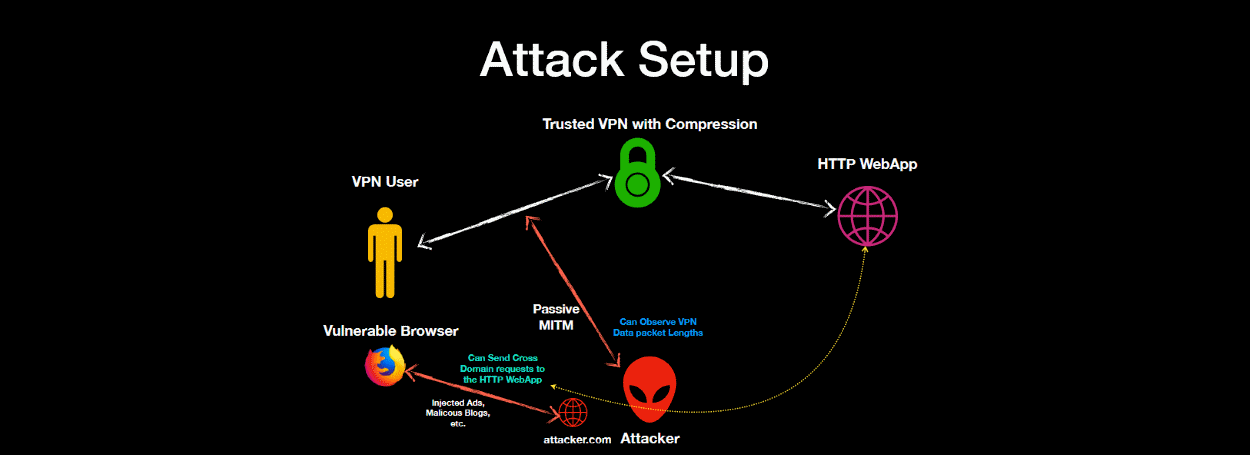

مهاجم باید کاری کند که کاربر را در یک سایت HTTP فریب دهد.این سایت می تواند تحت کنترل وی باشد یا یک سایت قانونی که در آن مهاجم می تواند کد مخرب را اجرا کند – به عنوان مثال از طریق نادرست (تبلیغات مخرب).

مهاجم برای ربودن و رمزگشایی "اسرار" از آن سایت ، مانند کوکی های جلسه ، که به نوبه خود ، اجازه می دهد هکر به عنوان کاربر وارد آن وب سایت شود.

از حملات VORACLE می توان جلوگیری کرد

اما روش های ساده ای وجود دارد برای مبتدیان ، برخی از سرویس های VPN / clien ts به کاربران اجازه می دهد تا پروتکل اصلی VPN را تغییر دهند و به کاربران اجازه دهند به یک پروتکل غیر OpenVPN تغییر دهند.

دوم ، کاربران می توانند از وب سایت های HTTP دوری کنند ، زیرا ترافیک HTTPS که از طریق هر سرویس / مشتری VPN ارسال می شود از حملات VORACLE مصون است.

سوم ، حمله در مرورگرهای مستقر در Chromium کار نمی کند ، جایی که درخواست های HTTP به چند قسمت (هدر و بدن) تقسیم می شوند. مرورگرهای غیر Chromium مانند Firefox آسیب پذیر هستند زیرا داده های درخواست HTTP را در یک بسته بزرگ ارسال می کنند. این بدان معنی است که حتی اگر از طریق Chrome یا سرویس VPN مبتنی بر OpenVPN به یک سایت HTTP دسترسی پیدا کنید ، حمله VORACLE کار نخواهد کرد.

OpenVPN صفحه اسناد را تغییر می دهد

Nafeez می گوید که او پروژه OpenVPN و برخی VPN را آگاه کرد. ارائه دهندگان در مورد یافته های او. او می گوید که پس از گزارش خود ، پروژه OpenVPN تصمیم گرفته است هشدار صریحتری را در مستندات خود در مورد خطرات استفاده از فشرده سازی قبل از رمزگذاری اضافه کند.

اما با وجود این ، پروژه OpenVPN تنظیم پیش فرض داده های فشرده سازی خود را تغییر نداد. قبل از رمزگذاری آن به عنوان بخشی از تونل VPN. دلیل این امر این است که فشرده سازی داده ها قبل از رمزگذاری TLS دارای مزایای عملکرد است و دلیل خوبی برای ادامه استفاده بیشتر این سرویس / مشتری برای این گزینه وجود دارد.

با این وجود ، Nafeez می گوید حداقل یک ارائه دهنده —TunnelBear— پشتیبانی فشرده سازی را از OpenVPN خود حذف کرد. سرورهای مبتنی بر گزارش وی یک مورد دیگر ، دسترسی به اینترنت خصوصی ، به Nafeez گفت که آنها فشرده سازی قبل از رمزگذاری را در سال 2014 غیرفعال کردند.

برای کمک به کاربران در تست سرویس / سرویس های VPN در برابر حملات VORACLE ، محقق کد اثبات مفهوم را در GitHub به اشتراک گذاشت. اسلایدها از Black Hat Nafeez و ارائه DEF CON نیز در اینجا موجود است. محقق همچنین قصد دارد تا یك دفترچه اطلاعاتی را در مورد حمله VORACLE در عمق بیشتر منتشر كند.

Nafeez skeptic_fx یك حمله شكل VORACLE را به اوراك فشرده سازی در VPN ها ارائه داد pic.twitter.com/2rLGpYVrl ] – Sergey Simakov (sergesim) 11 آگوست 2018

به روز رسانی [August 16]: سخنگوی ExpressVPN به Bleeping Computer گفته است كه خدمات آنها فشرده سازی را نیز غیرفعال كرده است تا از حملات VORACLE جلوگیری كند.