/>

WireGuard یک پروتکل نسبتاً جدید VPN است که با دهه های OpenVPN قدیمی مقایسه می شود و با یک فلسفه متفاوت به توسعه نرم افزار نزدیک می شود – یک کار ساده را انجام دهید و آن را به خوبی (کارآمد) انجام دهید. این به فلسفه یونیکس معروف است. WireGuard تحت مجوز GPLv2 مجاز است – که همان مجوز منبع باز است که از هسته Linux استفاده می کند. به این ترتیب ، جای تعجب ندارد که WireGuard به خود هسته لینوکس اضافه شود – این بدان معناست که WireGuard در نهایت در تمام توزیع های لینوکس "از پیش نصب شده" در دسترس خواهد بود. نظری که اعتبار همه ساله آینده WireGuard را تأیید کرده است ، از کسی به جز Linus Torvald حاصل نشده است. در آگوست سال 2018 ، او لیست پستی هسته هسته لینوکس را با این نظر مثبت ارسال کرد:

آیا می توانم یک بار دیگر عشق خود را برای آن [WireGuard] بیان کنم و امیدوارم به زودی ادغام شود؟ شاید کد آن عالی نباشد ، اما من آن را کم رنگ کرده ام و در مقایسه با وحشت هایی که OpenVPN و IPSec دارند ، این یک اثر هنری است.

دسترسی به اینترنت خصوصی از سال 2018 به WireGuard اهدا کننده کمک کرده است. این VPN جدید پروتکل برای سالها روی رادار PIA بوده است و ما می خواهیم همه دلایلی را که به اشتراک می گذاریم به اشتراک بگذاریم.

بنیانگذاری WireGuard عصر جدیدی را برای VPN نشان می دهد

جیسون دونفلد برای اولین بار در سال 2016 در WireGuard شروع به کار کرد و اولین نسخه در 9 دسامبر ، 2016. در هسته اصلی آن ، WireGuard یک رابط شبکه مجازی هسته برای لینوکس است که به معنای جایگزینی رابط پیش فرض شبکه فعلی در لینوکس ، IPSEC است. در واقع ، IPSEC تا حد زیادی به نفع استاندارد صنعت فعلی ، OpenVPN – که در فضای کاربر فعالیت دارد ، از استفاده خارج نشده است. WireGuard همچنین می تواند به عنوان جایگزینی برای OpenVPN کار کند. WireGuard ، به تعبیر خود جیسون ، "یک راه حل مهندسی مستحکم و کاربردی تر و ایمن تر است". با توجه به این نکته ، باید توجه داشت که WireGuard هنوز به عنوان یک v1.0 پایدار منتشر نشده است.

چه چیزی WireGuard را متفاوت می کند؟ این باعث می شود WireGuard متفاوت از سایر پروتکل های VPN مانند OpenVPN ، IPSEC ، L2TP و PPTP لایه ای باشد که در آن عملکرد دارد. پروتکل های سنتی VPN که بیشتر مردم با آن کار می کنند در سطح کاربر با استفاده از TLS کار می کنند. در مقایسه ، WireGuard در لایه هسته ، لایه 3 کار می کند و فواید زیادی برای آن وجود دارد. دو نکته مهم این است که WireGuard برای اجرای آن آسان تر می شود و صحت و اعتبار نسبت به بسته ها بهتر تضمین می شود. در لایه 3 ، WireGuard از آدرسهای IPv4 و IPv6 IP پشتیبانی می کند ، همچنین امکان رمزگذاری بسته های IPv4 در IPv6 و همچنین روش دیگر را دارد. از آنجا که WireGuard از "مسیریابی cryptokey" در لایه 3 استفاده می کند ، این بدان معنی است که هر آدرس IP مجاز در VPN دارای یک کلید عمومی مرتبط است – که محرمانه بودن کامل را تضمین می کند.

کد کمتر باعث می شود WireGuard قابل شنیداری باشد

نتیجه قابل توجه فلسفه WireGuard این است که تعداد کمتر خط کد در پایگاه داده WireGuard در مقایسه با OpenVPN وجود دارد. چقدر کمتر؟ دو سفارش از قدر کمتر – 4000 خط کد در WireGuard در مقابل بیش از 400000 خط کد برای استفاده کامل از OpenVPN یا IPSEC. این بدان معنی است که پایگاه داده کد WireGuard فضای کمتری برای اشتباه دارد. همچنین این بدان معنی است که WireGuard با زنگ ها و سوت هایی که بسیاری از انتظارات از OpenVPN انتظار دارند وجود ندارد – اما این بدان معنا نیست که نمی توان همه قابلیت های این دستگاه را در بالای WireGuard اضافه کرد. منظور از کد منبع باز است که در بالای آن ساخته می شود. به طور خلاصه – WireGuard روشی ساده تر ، تمیزتر و به روز تر برای اتصال رایانه ها با استفاده از تونل های خصوصی مجازی به یک شبکه خصوصی مجازی است.

الگوریتم های رمزنگاری بهتر و نسخه های رمزنگاری شده تأثیر محدودی از آسیب پذیری

را به جای استفاده از AES یا SHA برای رمزگذاری یا هشیاری ، WireGuard از مجموعه ای از الگوریتم های جدیدتر در رابطه استفاده می کند که به صورت جداگانه حتی در سایر VPN ها در دسترس نیستند. این الگوریتم ها ، همانطور که در وب سایت WireGuard شرح داده شده است ، عبارتند از:

- ChaCha20 برای رمزگذاری متقارن ، احراز هویت با Poly1305 ، با استفاده از ساخت AEAD RFC7539

- Curve25519 برای ECDH

- BLAKE2s برای هش کردن و هشدار کلیدی ، توصیف شده در سال 2015 SipHash24 برای کلیدهای hashtable

- HKDF برای مشتقات کلیدی ، همانطور که در RFC5869 شرح داده شده است

اگرچه یخ زدن روی کیک ، عدم چابکی رمزنگاری است. چابکی رمزنگاری توانایی پروتکل برای جابجایی الگوریتم های رمزگذاری در صورت منسوخ شدن فرد است – صرف وجود این ویژگی در حملات وسط یا حتی تخریب باعث می شود تا در انسان باز شود. درعوض ، WireGuard تصمیم دارد به دنبال نسخه نویسی کریپتو باشد – اگر یکی از الگوریتم های ذکر شده در بالا منسوخ شود ، تمام WireGuard باید کاری کند که نسخه جدیدی را برای به روزرسانی و رها کردن آسیب پذیری در کل خود منتشر کند. همانطور که جیسون در مقاله اصلی خود با معرفی WireGuard توضیح می دهد:

"[WireGuard] عمداً فاقد قابلیت رمزنگاری و پروتکل است. در صورت یافتن سوراخ در بدوی های اصلی ، به همه نقاط پایانی برای بروزرسانی نیاز خواهید بود. همانطور که از ادامه روند آسیب پذیری های SSL / TLS نشان داده شده است ، چابکی رمزگذاری ، پیچیدگی را به صورت جزیی افزایش می دهد. "

تنظیم دسترسی به اینترنت خصوصی برای امتحان WireGuard در بسته بتا

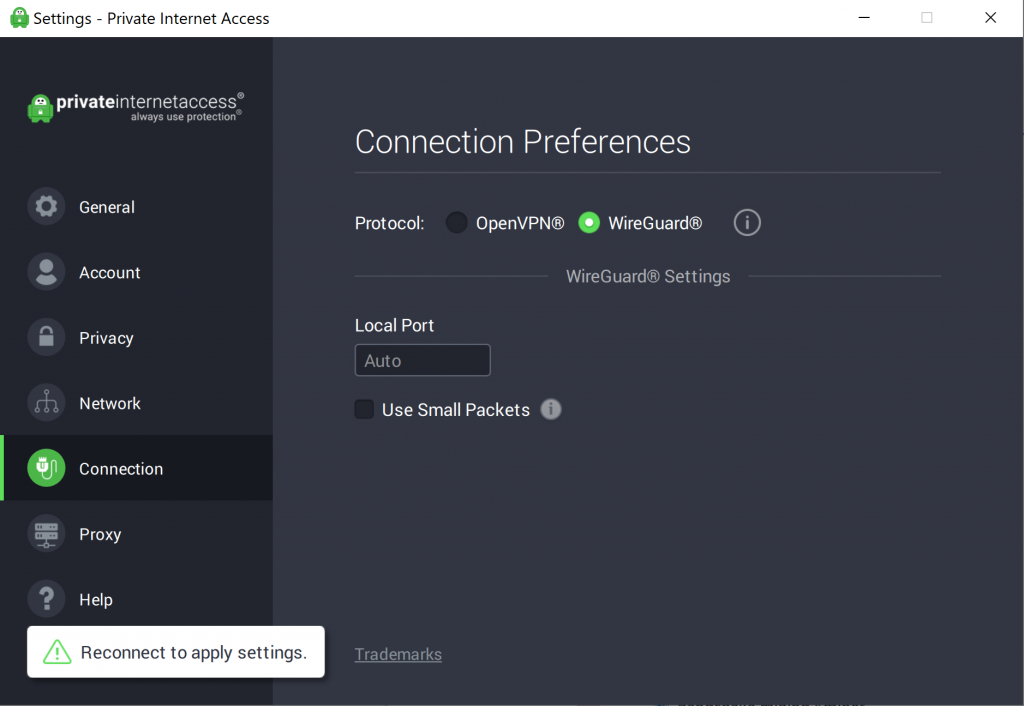

در این مرحله از زمان ، شروع به استفاده از WireGuard با اینترنت خصوصی. دسترسی ، شما باید بخشی از برنامه بتا PIA باشید که هم اکنون در حالت بتا بسته است. پس از نصب سرویس بتا اینترنت اکسپلورر ، به سادگی به تب Connections در پنجره تنظیمات برنامه یا سرویس دسترسی به اینترنت شخصی خود بروید و از OpenVPN به WireGuard بروید. به شخصه ، من با استفاده از WireGuard در مقایسه با OpenVPN سرعت 40٪ سریعتر پیدا کردم. علاوه بر این ، سادگی استفاده از WireGuard به جای OpenVPN منجر به فلج گزینه بسیار کمتر می شود. WireGuard فقط کار می کند – و در زیر کاپوت از آن برای رمزگذاری بهتر استفاده می کند.

درباره Caleb Chen

Caleb Chen یک ارز دیجیتالی و طرفدار حفظ حریم خصوصی است که معتقد است باید ترجیحا #KeepOurNetFree ، ترجیحاً از طریق عدم تمرکززدایی باشد. کالب دارای مدرک کارشناسی ارشد ارز دیجیتال از دانشگاه نیکوزیا و همچنین لیسانس دانشگاه ویرجینیا است. او احساس می کند که جهان به سرعت و بیت کوین به سمت یک فرد بهتر حرکت می کند.