همه از مدتها قبل می دانند كه خط مشی گذرواژه در مورد طول و پیچیدگی رمزهای ورود به حساب كاربر ، ایجاد مشكلات جدی را برای مهاجمین برای انتخاب آنها تضمین نمی كند.

اغلب کاربران رمزعبور را به صورت "نام سازمان + سال" یا "نام سازمان +" مشخص می كنند. سال + ماه "یا" Initials + شخصیت ویژه + سال "، در پایان Gazprom2020 ، Lukoil052020 یا RAD-2019 را بدست می آوریم.

به منظور ممنوعیت استفاده از چنین رمزهای عبور ، پیشنهاد می کنم Lithnet Password Protection را برای Active Directory (LPP) در نظر بگیریم و آنرا پیکربندی کنیم از ابتدا.

سبد خرید ویژگی های این راه حل با استفاده از پایگاه داده hasibeenpwned.com از کلمات عبور به خطر افتاده ارائه می شود.

ما همچنین به ایجاد فرهنگ لغت خود خواهیم پرداخت. ما عامل را در کنترلر دامنه Active Directory نصب خواهیم کرد.

با این وجود امکان نصب آن روی سرور محلی یا ایستگاه کاری امکان پذیر است.

تنها تفاوت این است که شما باید آن را با استفاده از حساب های محلی تست کنید ، نه از حساب های دامنه.

من. الزامات نصب

- محصول فقط با نسخه های x64 ویندوز کار می کند

- برای نصب در کنترلر دامنه ، باید عضویت در یک گروه حداقل از Domain Admins داشته باشید.

- پایگاه داده رمز عبور NTLM را از لیست رمز عبور pwnedibeenpwned.com pwned کنید و قرار دهید سرور برای واردات بعدی (ما ، همانطور که گفتیم ، از فرهنگ لغت ما نیز استفاده خواهیم کرد)

- از آخرین نسخه LPP را از سایت github بارگیری کنید.

- ما برای آزمایش یک کاربر ایجاد می کنیم ، او باید کاربر دامنه باشد. ما کاربر itecforu ایجاد کرده ایم. برای سرور محلی یا ایستگاه کاری ، یک کاربر محلی ، به ترتیب.

مخزن LPP دارای یک فایل پایگاه داده هش باینری است تا حداکثر سرعت را در ضمن حفظ فضا به حداکثر برساند.

هر کنترل کننده دامنه برای مقایسه ورودی می تواند به مخزن هش دسترسی داشته باشد. تغییر رمزهای عبور با لیست گذرواژهها به خطر بیافتد.

برای آزمایش ، ما به سادگی پوشه ای را در کنترلر دامنه قرار می دهیم.

II. نصب

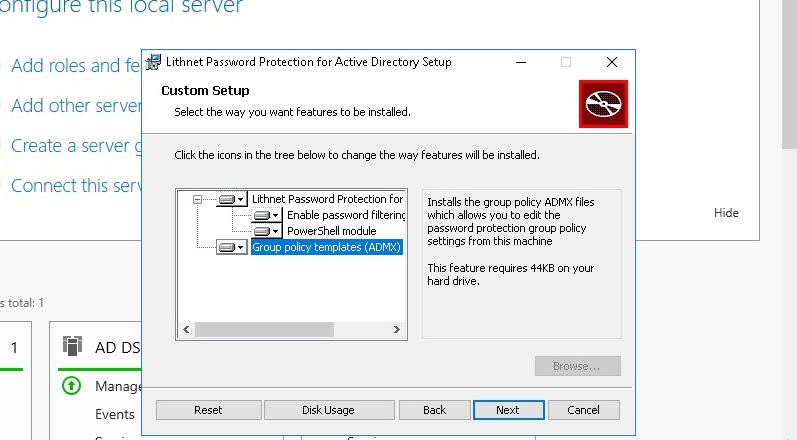

1. روی سرور DC AD انتخاب شده ، عامل LPP را نصب کنید. در حین نصب ، ما کلیه مؤلفه ها را انتخاب می کنیم ، زیرا می بینیم که نصب کننده شامل یک ماژول PowerShell و یک الگوی خط مشی گروهی (ADMX)

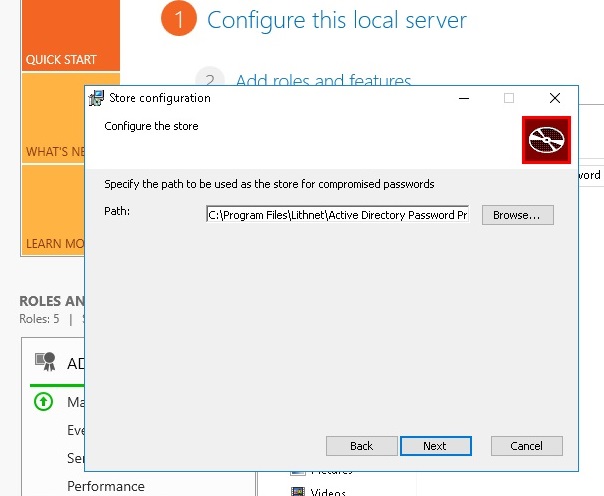

مسیری را برای ذخیره دیتابیس کلمات عبور یا مصالحه در فرهنگ لغت انتخاب می کند.

ما مسیر پیش فرض محلی را انتخاب می کنیم.

اگر پایه هش HIBP pwned را اضافه کنید ، اطمینان حاصل کنید که دیسک که در آن ذخیره قرار دارد ، فضای کافی دارد.

شما حداقل 6 نیاز دارید. گیگابایت فضای ذخیره سازی برای ذخیره هش های حافظه پنهان قابل تبدیل.

3. پس از نصب ، سرور

4 را مجدداً راه اندازی کنید. در مرحله بعد ، یک فایل متنی passwords.txt ایجاد کنید که شامل رمزهای عبور است که می خواهیم از استفاده کاربران در دامنه خارج شویم. ما فقط رمز عبور Itsecforu.ru را اضافه می کنیم و آن را در پوشه C: ProtectedPass قرار می دهیم.

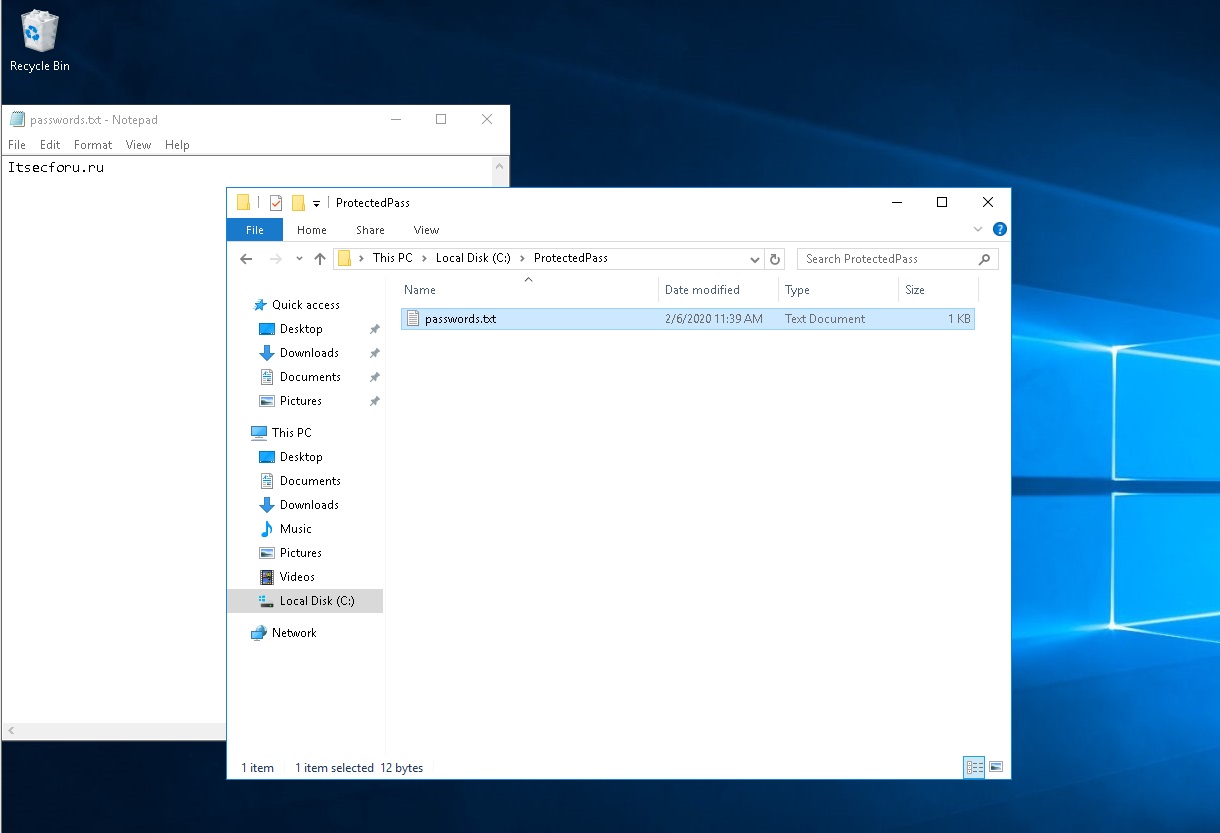

بعد ، PowerShell را باز کنید و اسکریپت را اجرا کنید:

Import-Module LithnetPasswordProtection Open-Store 'C: File Files Lithnet Active Directory Protection Password Store' Import-CompromisedPasswords -Filename "C: ProtectedPass passwords.txt"

اگر از پایگاه داده hash بارگیری شده استفاده می کنید ، آن را اجرا کنید:

Import-Module LithnetPasswordProtection Open-Store 'C: File Files Lithnet Active Directory Protection Password Store' Import-CompromisedPasswordHashes -Filename C: temp pwned-passwords-ntlm-دستور-توسط-hash-v4.txt

اسکریپت یک فایل متنی را می خواند و هش ها را به یک قالب باینری بسیار کوچکتر تبدیل می کند. بنابراین ، در حالی که فایل متنی بارگیری شده با هش تقریباً 20 گیگابایت است ، اندازه نهایی بانک اطلاعاتی هش حدود 6 گیگابایت خواهد بود. این روند معمولاً حدود 40 دقیقه طول می کشد.

III. تنظیم خط مشی گروه

اکنون می توانیم خط مشی گروه را پیکربندی کنیم تا نماینده بتواند کلمه عبور ها را در برابر پایگاه داده هش بررسی کند.

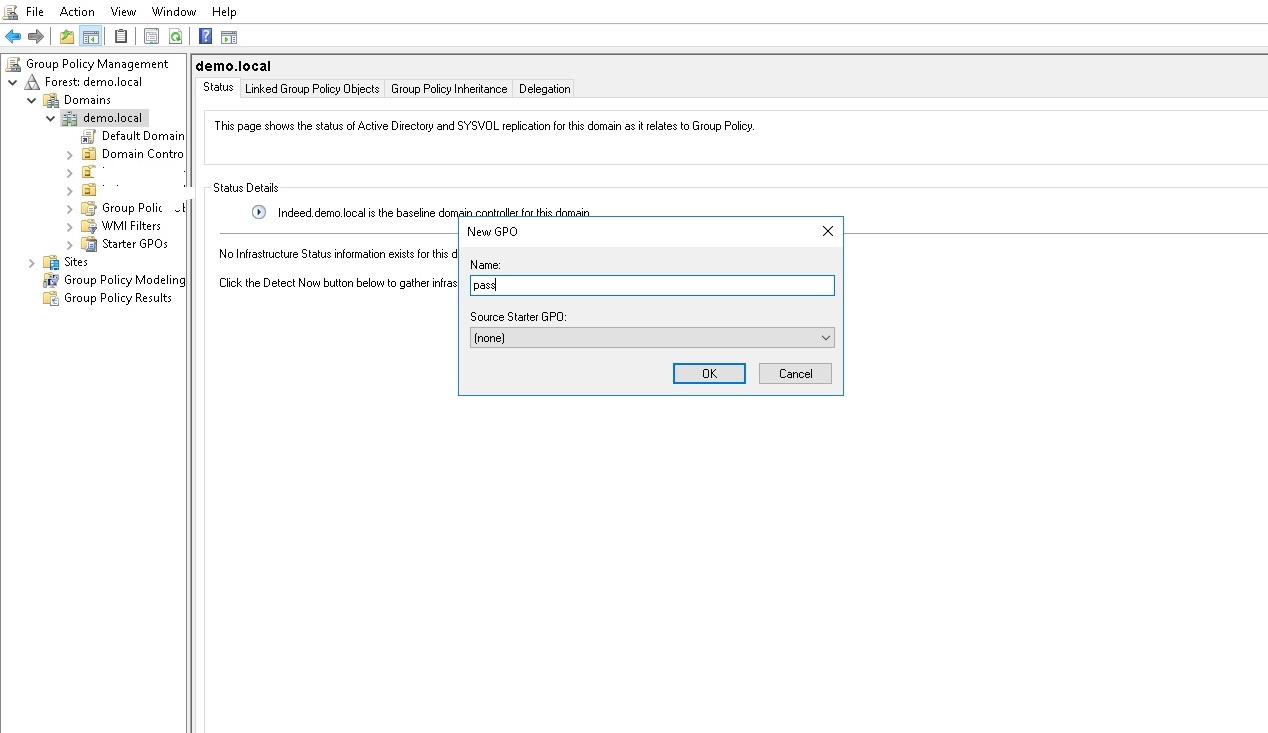

MMC مدیریت سیاست گروه را باز کنید و یک GPO جدید ایجاد کنید و آن را با OU که سرور شما در آن قرار دارد ، بررسی کنید. [19659041] وقتی پیوند GPO را در سطح بالاتر در سلسله مراتب OU قرار دهید ، هیچ ضرری وجود ندارد ، زیرا این خط مشی فقط در دستگاه ها با عامل نصب شده LPP اعمال می شود.

نام خط گذر را تنظیم کنید ، سپس بر روی خط مشی ایجاد شده کلیک راست کرده و ویرایش . ما مسیر را دنبال خواهیم کرد:

پیکربندی رایانه قالب های اداری Lithnet حفاظت از رمز عبور برای دایرکتوری فعال خط مشی پیش فرض

در اینجا ما سیاستهای موجود برای برنامه را می بینیم.

Open رمزهای عبور را رد کنید برای یافتن خط مشی ، در فروشگاه رمز عبور به خطر بیافتد را انتخاب کنید ، و را انتخاب کنید ، همچنین جعبه ها را برای فعال کردن تنظیم گذرواژه و عملیات تغییر رمز عبور انتخاب کنید

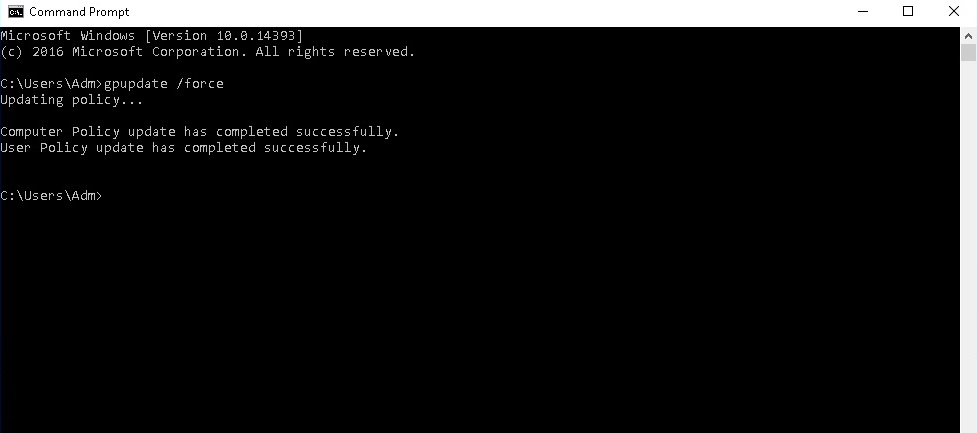

برنامه اجرای گروه را در خط فرمان با اجرای gpudpate / force

بررسی کنید. ] چهارم بررسی عملکرد خط مشی

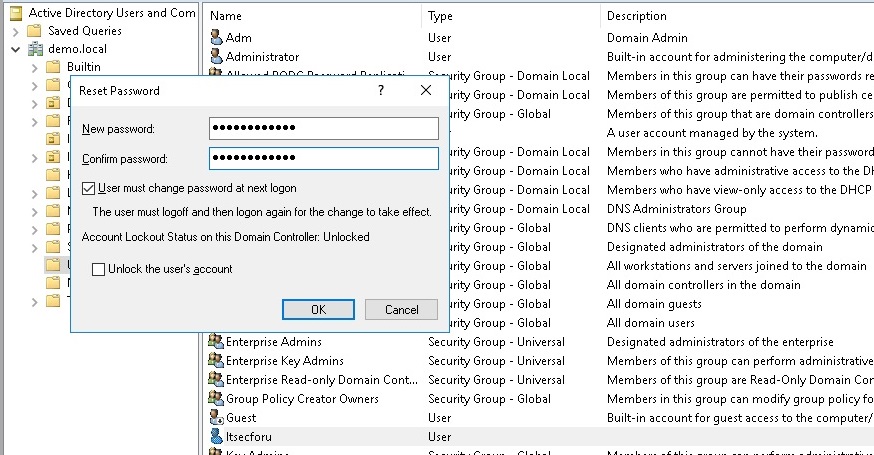

T اکنون n خط مشی فعال است ، بنابراین می توانیم کاربر آزمایش شده خود را itecforu بگیریم و سعی کنیم رمزعبور خود را به رمز عبور مجدد تنظیم کنیم ، که ، همانطور که می دانیم در ذخیره سازی رمز عبور به خطر افتاده است. ما سعی می کنیم گذرواژه را تنظیم کنیم Itsecforu.ru

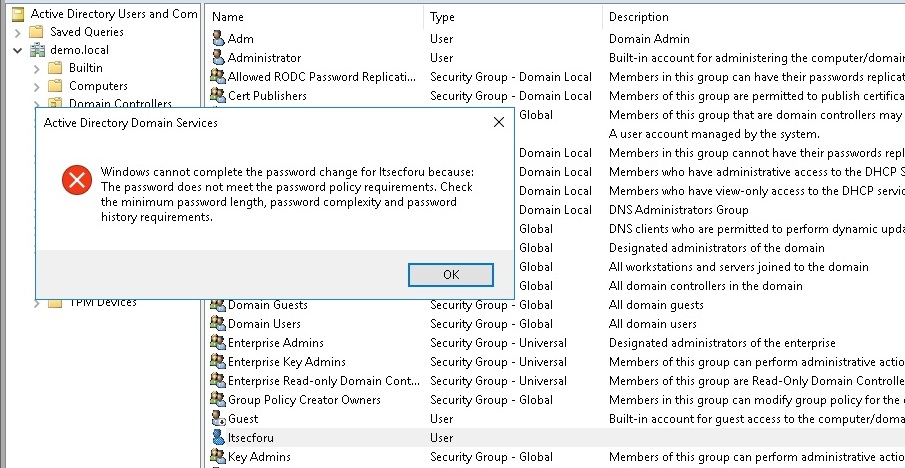

و می بینیم که تغییر رمز عبور رد شد.

متأسفانه ، پیام های خطای ویندوز به کاربر چیزی جز استاندارد "شما نمی توانید از این رمز عبور استفاده کنند" تعریف کرد. [19659041] بنابراین لازم است در قالب یک خبرنامه به کاربران اطلاع دهیم که کلمه عبور های تنظیم شده برای کلمه عبور های شناخته شده به خطر افتاده بررسی می شوند ، و اگر تغییر رمز عبور آنها رد شود ، ممکن است به این دلیل باشد که از رمز عبوری استفاده می کنند که به خطر بیافتد.