مقدمه

Maltrail یک سیستم شناسایی ترافیک مخرب است که از لیست های عمومی (سیاه) حاوی آهنگ های مخرب و یا معمولاً مشکوک استفاده می کند ، و همچنین آهنگ های استاتیک جمع آوری شده از گزارش های مختلف AV و لیست های کاربر ، که در آن آهنگ می تواند باشد. از نام دامنه (به عنوان مثال zvpprsensinaix.com برای بدافزار Banjori) ، URL (به عنوان مثال hXXp: //109.162.38.120/harsh02.exe برای یک عامل اجرایی مخرب شناخته شده) ، آدرس IP (به عنوان مثال 185.130.5.231 برای یک مهاجم شناخته شده) یا مقدار هدر عامل کاربر HTTP (به عنوان مثال sqlmap برای تزریق خودکار SQL و ابزار ضبط پایگاه داده).

با این حال ، مالترایل از مکانیسم های پیشرفته اکتشافی (اختیاری) استفاده می کند که می تواند به شناسایی تهدیدات ناشناخته کمک کند.

Maltrail بر اساس معماری Traffic -> سنسور <-> Server <-> مشتری. سنسور یک جزء مستقل است که بر روی یک گره مانیتورینگ یا در یک دستگاه مستقل (به عنوان مثال ، Honeypot) کار می کند ، جایی که آن را برای نظارت بر ترافیک برای موارد / ردیف های سیاه (یعنی نام دامنه ، آدرس های اینترنتی و / یا آدرس های IP) کنترل می کند. )

منبع (Maltrail GitHub) صفحه).

اطلاعات بیشتر درباره Maltrail را می توان در صفحه Maltrail GitHub یافت.

این نصب بر روی سیستم لینوکس Debian 10 (Buster) انجام می شود.

بنابراین ، بیایید سیستم تشخیص بدافزار Maltrail را روی Debian 10 (Buster) Linux نصب کنیم. مرحله 1: سرور خود را به روز کنید

به روزرسانی سرور شما اطمینان حاصل می کند که ما از لحظه نصب آخرین نرم افزار روی سرور ما شروع می کنیم.

دستور زیر را اجرا کنید.

sudo apt update && sudo apt update مرحله 2: سنسور Maltrail و جدول زمانی نصب کنید

سنسور یک جزء مستقل است که در آن اجرا می شود گره مانیتورینگ یا روی یک دستگاه خودمختار ، که در آن "عبور" از ترافیک را با عناصر / رده های لیست سیاه "نظارت" می کند.

با اجرای فرامین زیر آن را نصب کنید:

نصب برنامه زمانبندی برای برنامه ریزی بهتر پردازنده get install plantool

بعد ، نصب خواهد شد ، git و python-pcapy نصب خواهد شد ، پرونده ها را از صفحه Maltrail GitHub استخراج كرده و آنها را نصب كنيد.

sudo apt-get install git python-pcapy -y

git clone https://github.com/stamparm/maltrail.git

سی دی مالترایل

sudo python sensor.py &

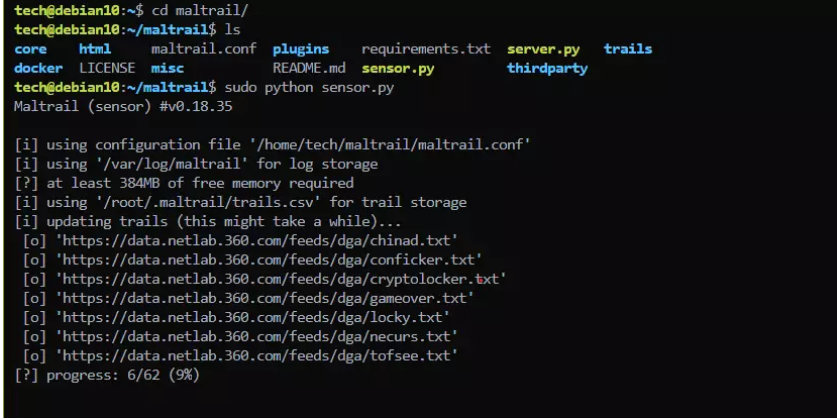

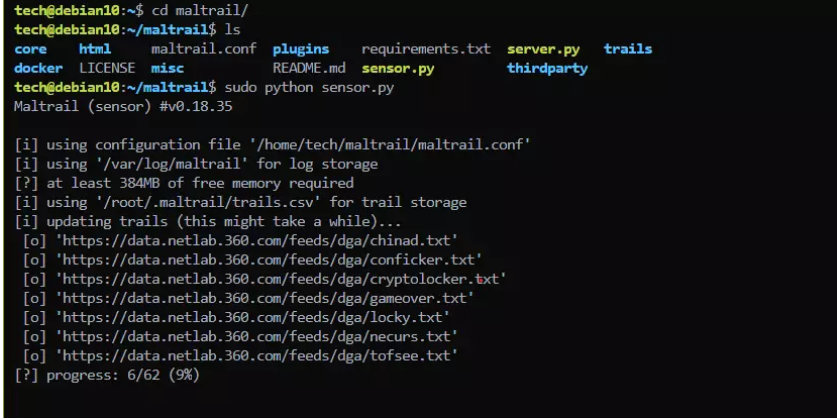

بعد از آخرین دستور ، باید چیزی مشابه تصویر زیر را ببینید ، زیرا سیستم لیست های Maltrail مربوط به ترافیک مخرب را بارگیری و به روز می کند.

مرحله 3: سرور را در همان رایانه شروع کنید. (اختیاری)

نقش اصلی سرور ذخیره اطلاعات رویداد و ارائه پشتیبانی داخلی از برنامه وب جهت گزارش است.

سرور و سنسور در تنظیمات پیش فرض کار خواهند کرد

برای شروع سرور در همان کام کامپیوتر ، دستورات نشان داده شده در زیر را اجرا کنید.

[[ -d maltrail ]] || git clone https://github.com/stamparm/maltrail.git

سی دی مالترایل

Python server.py &

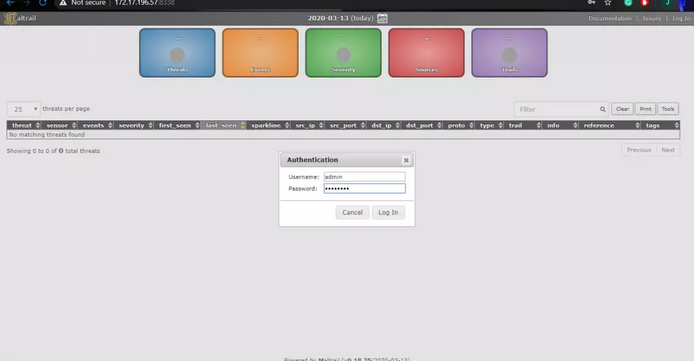

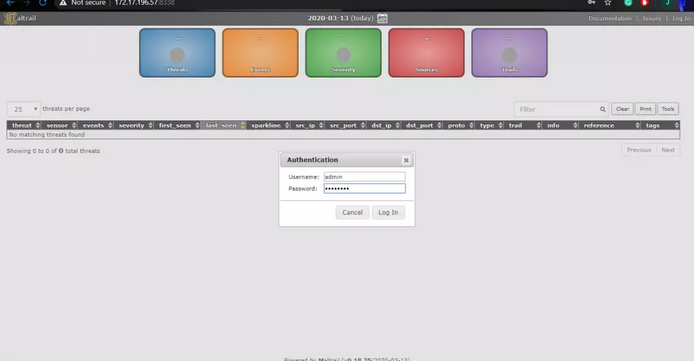

اکنون می توانید با وارد کردن رمز عبور http: // : 8338. به [رابط کاربری وب] دسترسی پیدا کنید:

اعتبارنامه پیش فرض: نام کاربری: admin رمز عبور: changeme!

مرحله 4: پیکربندی سنسور و سرور

یک پرونده پیکربندی برای این وجود دارد.

فقط به دایرکتوری بروید که در آن کلون کرده اید maltrail ، و جستجوی «maltrail.conf»

sudo vim /home/tech/maltrail/maltrail.confociation19659034-03 در داخل پرونده دسته های مختلفی را در براکت های مربع پیدا کنید.

برای سرور ، شماره [[Server] و تنظیمات سنسور Nai ITE # [Sensor].

به عنوان مثال، اجازه دهید آی پی آدرس از پیش فرض که شما می خواهید به سرور به گوش دادن به تغییر دهید.

بعد ، نصب خواهد شد ، git و python-pcapy نصب خواهد شد ، پرونده ها را از صفحه Maltrail GitHub استخراج كرده و آنها را نصب كنيد.

sudo apt-get install git python-pcapy -y

git clone https://github.com/stamparm/maltrail.git

سی دی مالترایل

sudo python sensor.py & بعد از آخرین دستور ، باید چیزی مشابه تصویر زیر را ببینید ، زیرا سیستم لیست های Maltrail مربوط به ترافیک مخرب را بارگیری و به روز می کند.

مرحله 3: سرور را در همان رایانه شروع کنید. (اختیاری)

نقش اصلی سرور ذخیره اطلاعات رویداد و ارائه پشتیبانی داخلی از برنامه وب جهت گزارش است.

سرور و سنسور در تنظیمات پیش فرض کار خواهند کرد

برای شروع سرور در همان کام کامپیوتر ، دستورات نشان داده شده در زیر را اجرا کنید.

[[ -d maltrail ]] || git clone https://github.com/stamparm/maltrail.git

سی دی مالترایل

Python server.py & اکنون می توانید با وارد کردن رمز عبور http: //

اعتبارنامه پیش فرض: نام کاربری: admin رمز عبور: changeme!

مرحله 4: پیکربندی سنسور و سرور

یک پرونده پیکربندی برای این وجود دارد.

فقط به دایرکتوری بروید که در آن کلون کرده اید maltrail ، و جستجوی «maltrail.conf»

sudo vim /home/tech/maltrail/maltrail.confociation19659034-03 در داخل پرونده دسته های مختلفی را در براکت های مربع پیدا کنید.

برای سرور ، شماره [[Server] و تنظیمات سنسور Nai ITE # [Sensor].

به عنوان مثال، اجازه دهید آی پی آدرس از پیش فرض که شما می خواهید به سرور به گوش دادن به تغییر دهید.

# [Server] # آدرس لیست سرور HTTP (گزارش) HTTP_ADDRESS 172.17.196.57 #HTTP_ADDRESS :: #HTTP_ADDRESS fe80 :: 12c3: 7bff: fe6d: cf9b٪ eno1 # گوش دادن به پورت (گزارش) سرور HTTP HTTP_PORT 8338 # از SSL / TLS استفاده کنید USE_SSL نادرست است پرونده PEM # SSL / TLS (خصوصی / گواهی نامه) (به عنوان مثال opensl req-new -x509 -keyout server.pem -out server.pem- روزهای 1023 کد) #SSL_PEM misc / server.pem # ورودی های کاربری (نام کاربری: sha256 (رمز عبور): UID: filter_netmask (بازدید کنندگان)) # نکته (ها): sha256 (رمز عبور) را می توان در لینوکس با: echo -n 'password' ایجاد کرد | sha256sum | cut -d "" -f 1 #UID> = 1000 فقط حق نمایش نتایج را دارد (توجه: این لحظه فقط عملکردی که در سمت مشتری اجرا می شود) #filter_netmask (بازدید کنندگان) / برای فیلتر کردن نتایج استفاده می شود کاربران مدیر: 9ab3cd9d67bf49d01f6a2e33d0bd9bc804ddbe6ce1ff5d219c42624851db5dbc: 0: # changeme! #local: 9ab3cd9d67bf49d01f6a2e33d0bd9bc804ddbe6ce1ff5d219c42624851db5dbc: 1000: 192.168.0.0/16

برای یافتن رمز پیش فرض ، به دنبال "USERS" باشید. "19459004][1945

برای ایجاد یک رمزعبور جدید ، از دستور زیر نشان داده شده استفاده کنید.

سیستم باید یک خط شبیه به آنچه در پرونده دیدیم ، ایجاد کند.

شما می توانید هر نام کاربری را در مقابل آن قرار دهید. -در 'StrongPassword' | sha256sum | cut -d "" -f 1

05a181f00c157f70413d33701778a6ee7d2747ac18b9c0fbb8bd71a62dd7a223

رشته تولید شده StrongPassword را به عنوان گذرواژه نشان می دهد

همان پرونده را باز کنید و آنرا ویرایش کنید تا اعتبار جدید را تنظیم کنید

# [Server] # آدرس لیست سرور HTTP (گزارش) HTTP_ADDRESS 172.17.196.57 #HTTP_ADDRESS :: #HTTP_ADDRESS fe80 :: 12c3: 7bff: fe6d: cf9b٪ eno1 # گوش دادن به پورت (گزارش) سرور HTTP HTTP_PORT 8338 # از SSL / TLS استفاده کنید USE_SSL نادرست است پرونده PEM # SSL / TLS (خصوصی / گواهی نامه) (به عنوان مثال opensl req-new -x509 -keyout server.pem -out server.pem- روزهای 1023 کد) #SSL_PEM misc / server.pem # ورودی های کاربری (نام کاربری: sha256 (رمز عبور): UID: filter_netmask (بازدید کنندگان)) # نکته (ها): sha256 (رمز عبور) را می توان در لینوکس با: echo -n 'password' ایجاد کرد | sha256sum | cut -d "" -f 1 #UID> = 1000 فقط حق نمایش نتایج را دارد (توجه: این لحظه فقط عملکردی که در سمت مشتری اجرا می شود) #filter_netmask (بازدید کنندگان) / برای فیلتر کردن نتایج استفاده می شود #filter_netmask (بازدید کنندگان) / برای فیلتر کردن نتایج استفاده می شود کاربران #admin: 9ab3cd9d67bf49d01f6a2e33d0bd9bc804ddbe6ce1ff5d219c42624851db5dbc: 0: # changeme! #local: 9ab3cd9d67bf49d01f6a2e33d0bd9bc804ddbe6ce1ff5d219c42624851db5dbc: 1000: 192.168.0.0/16 # changeme! مدیر: 05a181f00c157f70413d33701778a6ee7d2747ac18b9c0fbb8bd71a62dd7a223: 0: ## اعتبارهای جدید

پس از انجام این تغییرات ، مترویل را متوقف و مجدداً راه اندازی کنید.

pkill -f server.py

Python server.py & مرحله 5: تأیید کنید که همه چیز کار می کند

برای تأیید اینکه همه چیز در حال کار است ، موارد زیر را انجام دهید:

ping -c 1 136.161.101.53

cat / var / log / maltrail / $ (تاریخ + "٪ Y-٪ m-٪ d"). log همچنین می توانید موارد زیر را برای بررسی ضبط ترافیک DNS امتحان کنید:

nslookup morphed.ru

cat / var / log / maltrail / $ (تاریخ + "٪ Y-٪ m-٪ d"). log برای دیدن درخواست های انجام شده در رابط وب ، کافیست این صفحه را تازه کنید!

نتیجه گیری

Maltrail ابزاری عالی است که می تواند مانیتورینگ شبکه شما را بهبود بخشد و از امنیت مداوم زیرساخت های شما اطمینان حاصل کند.

اگرچه 100 درصد ایمنی تضمین نمی شود ، کاهش خطر همیشه توصیه می شود.

نگاهی به ابزار بیندازید و ببینید آیا این متناسب با نیاز شما است.