بخوانید 6 دقیقه ارسال شده در

همانطور که همه ما می دانیم ، root پادشاه است و از امتیازات نامحدودی در لینوکس برخوردار است.

با این حال ، کاربران غیر ریشه محدود به کارهای اساسی هستند.

علاوه بر این ، به کاربران سودو فقط درجه خاصی از امتیازات ریشه اعطا می شود که کاربر ریشه آنها را برای انجام برخی کارها با امتیازات بالاتر مناسب می داند. کاربران دسترسی کنترل نشده ای به منابع دارند یا ناخواسته ریشه دار شده اند.

این یک تهدید جدی امنیتی است که می تواند باعث نقض ، اصلاحات ناخواسته و در بدترین حالت ، خراب شدن سیستم شود.

خطر بالقوه دیگر این است که پرونده ها از حقوق دسترسی کمتری برخوردار هستند .

به عنوان مثال ، پرونده های بوت با مجوز نوشتن برای کاربران جهانی به راحتی می توانند باشند تغییر یافته یا آسیب دیده ، که باعث شکستن سیستم می شود.

همچنین ممکن است دوست داشته باشید:

اگرچه ما می توانیم امنیت فیزیکی ، شبکه ای و داده ای را پیاده سازی کنیم ، یک مهاجم می تواند اقدامات امنیتی را پشت سر بگذارد و از چنین روزنه هایی استفاده کند.

این یک لایه محافظت اضافی در برابر حملات یا تهدیدات داخلی متجاوزانی است که برای دستیابی به پرونده ها مجبور نیستند اقدامات امنیتی دور زدن را انجام دهند.

بر روی امنیت سیستم متمرکز خواهد شد. در موارد کلیدی زیر:

- مجوزها – حقوق کاربران و گروه ها

- خط مشی های رمز عبور با PAM

حقوق دسترسی – جدا کردن کاربران و گروه ها

احتمالاً شنیده اید که لینوکس همه چیز را درمان می کند

درغیر اینصورت ، یک پردازش است.

هر پرونده در سیستم لینوکس متعلق به یک کاربر و یک گروه کاربری است. [19659006] همچنین دارای مجوز پرونده برای 3 دسته کاربر: User (u) ، Group (g) و دیگران (o) است.

مجوزها به صورت خواندن ، نوشتن و اجرا (rwx) برای هر دسته کاربر است. .

rwx rwx rwx گروه کاربری دیگران

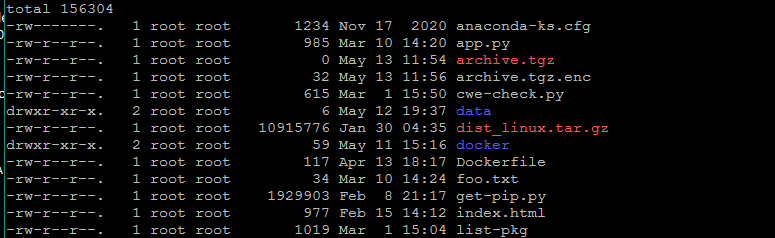

می توانید مجوزهای فایل را با استفاده از قالب پر حرف دستور ls مشاهده کنید ، همانطور که در زیر نشان داده شده است:

$ ls -l

موارد زیر مالكیت کاربران و گروه ها را نشان می دهد ، به دنبال آن اندازه پرونده یا فهرست ، تاریخ تغییر آن و سرانجام نام پرونده.

تغییر پرونده / مجوزها و مالکیت دایرکتوری

مجوزهای کاربر در پرونده ها و دایرکتوری ها را می توان به دلخواه تغییر داد.

یک قانون کلی استفاده از کمترین اصل امنیتی است.

به سادگی قرار دهید ، اطمینان حاصل کنید که کاربران حداقل حقوق دسترسی یا مجوزهای لازم برای انجام کار را دریافت می کنند.

اصل حداقل امتیاز کاربران را به نقش های خاص محدود می کند ، در نتیجه خطر دسترسی مهاجمان و تغییر داده های مهم با استفاده از کم دسترسی به حساب.

همچنین سطح حمله را کاهش می دهد و گسترش بدافزار را در صورت رابطه جنسی یک مهاجم محدود می کند. کنترل سیستم شما را آموزش می دهد.

بنابراین ، اگر کاربر فقط نیاز به مشاهده محتویات یک پرونده یا فهرست دارد ، مجوز اجرا یا نوشتن به آنها داده نمی شود.

در ابتدایی ترین سطح ، فقط حداقل مجوزها را بدهید. و مالکیتی که کاربر برای اجرای آن نیاز دارد

ما قبلاً نحوه تغییر در مجوزهای کاربر و مالکیت پرونده ها / دایرکتوری ها را با استفاده از دستورات chmod و chown مشاهده کرده ایم:

🐧 استفاده از دستورات Chown و Chmod در Linux

نظارت بر حقوق SUID و SGID

SUID (تنظیم شناسه کاربری) یکی دیگر از مجوزهای پرونده است که به کاربر عادی دیگر اجازه می دهد فایلی را با مجوزهای صاحب پرونده اجرا کند.

به طور معمول با مقدار نمادین s برای نشان داده می شود کاربر دارای دسترسی به پرونده است نه x ، که مجوزهای اجرا را نشان می دهد.

SUID دارای مقدار عددی 4000 است.

SGID (تنظیم شناسه گروه) به یک کاربر عادی اجازه می دهد حقوق گروه صاحب یک گروه را به ارث ببرد پرونده ها.

به جای x برای مجوزهای اجرای ، در بخش گروه مجوزهای پرونده s را مشاهده خواهید کرد.

SGID دارای مقدار عددی 2000 است.

هرچقدر راحت به نظر برسند ، مجوزهای SUID و SGID شامل خطرات امنیتی و به هر قیمتی باید از آنها اجتناب شود.

این امر به این دلیل است که آنها امتیازات ویژه ای را به کاربران عادی اعطا می کنند.

اگر مهاجمی که به عنوان یک کاربر عادی ظاهر می شود ، بر روی پرونده اجرایی متعلق به کاربر گیر کند هر ریشه ای با مجموعه بیت های SUID می تواند از این روزنه بهره برداری کرده و از سیستم سوit استفاده کند.

برای یافتن همه پرونده ها با بیت SUID تنظیم شده در Linux ، دستور find را به عنوان root اجرا کنید.

$ find / -perm -4000 type - f

برای فهرست ها ، اجرا کنید:

$ find / -perm -4000 type -d

برای پیدا کردن همه پرونده های دارای بیت SGID ، اجرا کنید:

$ find / -perm -2000 type -f

برای فهرست راهنما اجرا می شود:

$ find / -perm -2000 type -d

برای حذف بیت SUID در یک فایل ، دستور chmod را به صورت زیر اجرا کنید:

$ chmod u-s / path / to / file

برای حذف بیت SGID در یک فایل ، دستور زیر را اجرا کنید:

$ chmod g-s filename / path / to / file

اجرای سیاست های رمز عبور با PAM

کاربران اغلب گذرواژه های ضعیفی را تنظیم می کنند.

در حالی که رمزهای عبور راحت و ضعیف با استفاده از اسکریپت های حمله بی رحمانه به راحتی قابل شکستن هستند. sysadmins برای اجرای سیاست های رمز عبور در سیستم های لینوکس.

برای این کار شما به ماژول pam_pwquality احتیاج دارید که توسط کتابخانه libpam_pwquality ارائه شده است.

برای نصب ماژول pam_pwquality در اوبونتو 18.04 و بالاتر ، اجرای کنید:

در RHEL / CentOS 8 دستور زیر را اجرا کنید:

$ sudo dnf نصب libpwquality

پرونده پیکربندی در مکان زیر قرار دارد:

- در سیستم های دبیان – /etc/pam.d/common-password

- در سیستم های RedHat – /etc/pam.d/system-auth

ما به طور مفصل به این تنظیمات پرداخته ایم:

نتیجه گیری

این ما را به نتیجه گیری مبحث امنیت سیستم و اصول امنیت به طور کلی می رساند.

در سراسر این فصل ، ما مقداری روشن کرده ایم اقدامات امنیتی اساسی که می توانید برای محافظت از سیستم لینوکس خود در برابر کاربران مخرب مانند هکرها یا کارمندان ناراضی انجام دهید.