IPsec ، همچنین به عنوان پروتکل اینترنت پروتکل یا پروتکل امنیتی IP شناخته می شود ، معماری خدمات امنیتی را برای ترافیک شبکه IP تعریف می کند. IPsec چارچوب تأمین امنیت در لایه IP و همچنین مجموعه پروتکل هایی را که برای تأمین امنیت از طریق تأیید اعتبار و رمزگذاری بسته های شبکه IP طراحی شده اند ، توصیف می کند. همچنین در IPsec پروتکل هایی وجود دارد که الگوریتم های رمزنگاری مورد استفاده برای رمزگذاری ، رمزگشایی و تأیید صحت بسته ها و همچنین پروتکل های مورد نیاز برای تبادل امن کلید و مدیریت کلید را تعریف می کنند.

IPsec در ابتدا دو مکانیسم برای اعمال امنیت در بسته های IP را تعریف می کرد: پروتکل Encapsulating Security Payload (ESP) ، که روشی برای رمزگذاری داده ها در بسته های IP و پروتکل Authentication Header (AH) تعریف کرده بود ، روشی را برای امضای دیجیتالی بسته های IP تعریف کرد. پروتکل Internet Key Exchange (IKE) برای مدیریت کلیدهای رمزنگاری مورد استفاده میزبان ها برای IPsec استفاده می شود.

IPsec می تواند برای محافظت از داده های شبکه استفاده شود ، به عنوان مثال ، با تنظیم مدارهای با استفاده از تونل سازی IPsec ، که در آن همه داده ها ارسال می شوند. بین دو نقطه انتهایی رمزگذاری می شود ، مانند اتصال به شبکه خصوصی مجازی (VPN). برای رمزگذاری داده های لایه برنامه؛ و تأمین امنیت روترهایی که داده های مسیریابی را از طریق اینترنت عمومی ارسال می کنند. IPsec همچنین می تواند برای تأیید اعتبار بدون رمزگذاری مورد استفاده قرار گیرد ، به عنوان مثال برای تأیید صحت اینكه اطلاعات از یك فرستنده شناخته شده سرچشمه می گیرد.

ترافیك اینترنت را می توان بدون استفاده از IPsec از میزبان به میزبان ایمن كرد ، به عنوان مثال با رمزگذاری در لایه برنامه ( لایه 7 مدل OSI) با HTTP Secure (HTTPS) یا در لایه حمل و نقل (لایه 4 مدل OSI) با پروتکل Transport Layer Security (TLS). با این حال ، هنگامی که ترافیک از رمزگذاری یا تأیید هویت در این لایه های بالاتر استفاده می کند ، بازیگران تهدید کننده ممکن است هنوز بتوانند اطلاعات پروتکل را که ممکن است داده هایی را که باید رمزگذاری شوند در معرض نمایش قرار دهند ، رهگیری کنند.

پروتکل های IPsec

IPsec برای استفاده با نسخه های فعلی تعریف شده است. پروتکل اینترنت ، IPv4 و IPv6. هدرهای پروتکل IPsec در هدر IP قرار می گیرند ، در هنگام استفاده از سیستم از IPsec ، بعنوان پسوند هدر IP ظاهر می شوند.

مهمترین پروتکل هایی که بخشی از IPsec در نظر گرفته شده است عبارتند از:

- عنوان هدیه تأیید هویت IP (AH) ، مشخص شده در RFC 4302 ، یک هدر بسته اختیاری تعریف می شود که برای تضمین صداقت بی سیم و تأیید هویت داده های بسته های IP و محافظت در برابر تکرارها تعریف می شود.

- IP Encapsulating Security Payload (ESP) ، مشخص شده در RFC 4303 ، اختیاری را تعریف می کند. هدر بسته ای که می تواند برای تأمین محرمانه از طریق رمزگذاری بسته ، و همچنین محافظت از یکپارچگی ، تأیید صحت داده ها ، کنترل دسترسی و محافظت اختیاری در برابر تکرارها یا تحلیل ترافیک مورد استفاده قرار گیرد.

- Internet Key Exchange (IKE) ، تعریف شده در RFC 7296 ، "پروتکل تبادل کلید اینترنتی نسخه 2 (IKEv2)" ، پروتکل تعریف شده ای است که به میزبان امکان می دهد مشخص کند که کدام سرویس ها در بسته ها قرار خواهند گرفت ، کدام الگوریتم های رمزنگاری شده برای ارائه این خدمات و مکانیسم برای به اشتراک گذاری کلیدهای مورد استفاده با آن الگوریتم های رمزنگاری استفاده می شود.

- که قبلاً به خودی خود تعریف شده بود ، اکنون انجمن امنیت اینترنت و پروتکل مدیریت کلید (ISAKMP) بعنوان بخشی از مشخصات پروتکل IKE مشخص شده اند. . ISAKMP نحوه ایجاد و استفاده از انجمنهای امنیتی (SA) را برای تعریف اتصالات مستقیم بین دو میزبان که از IPsec استفاده می کنند ، تعریف می کند. هر SA یک اتصال ، از یک جهت ، از یک میزبان به دیگری را تعریف می کند. یک جفت میزبان توسط دو SA تعریف می شود. SA شامل کلیه ویژگیهای مربوط به اتصال ، از جمله الگوریتم رمزنگاری مورد استفاده ، حالت IPsec مورد استفاده ، کلید رمزنگاری و سایر پارامترهای مرتبط با انتقال داده ها از طریق اتصال است.

پروتکل ها و الگوریتم های بی شماری دیگری استفاده می کنند یا هستند. استفاده شده توسط IPsec ، از جمله الگوریتم های رمزگذاری و امضای دیجیتال ، و بیشتر پروتکل های مربوطه در RFC 6071 ، "IP Security (IPsec) و نقشه کلید تبادل اینترنت (IKE) نقشه راه" توصیف شده است. "

نحوه کار IPsec

اولین قدم در فرآیند استفاده از IPsec وقتی رخ می دهد که میزبان تشخیص دهد که یک بسته باید با استفاده از IPsec منتقل شود. این ممکن است با چک کردن آدرس IP منبع یا مقصد در برابر تنظیمات خط مشی انجام شود تا مشخص شود که آیا ترافیک برای اهداف IPsec باید "جالب" در نظر گرفته شود. ترافیک جالب باعث ایجاد خط مشی امنیتی برای بسته ها می شود ، به این معنی که سیستم ارسال کننده بسته ، رمزگذاری و / یا تأیید صحت مناسب را برای بسته اعمال می کند. هنگامی که یک بسته دریافتی "جالب" تشخیص داده شود ، میزبان تأیید می کند که بسته ورودی وارد شده است رمزگذاری و / یا به طور صحیح تأیید شده است.

مرحله دوم در فرآیند IPsec با نام IKE فاز 1 ، به دو میزبان با استفاده از IPsec اجازه می دهد. برای مذاکره در مورد مجموعه سیاستهای مورد استفاده برای مدارهای امن ، احراز هویت خود به یکدیگر و ایجاد کانال امن بین دو میزبان.

IKE Phase 1 یک کانال امن اولیه بین میزبانان با استفاده از IPsec ایجاد می کند. سپس کانال امن برای مذاکره ایمن با نحوه رمزگذاری مدار IPsec و یا تأیید صحت داده های ارسال شده از طریق مدار IPsec استفاده می شود.

در مرحله IKE فاز 1 دو گزینه وجود دارد: حالت اصلی یا حالت تهاجمی. حالت اصلی امنیت بیشتری را ایجاد می کند زیرا یک تونل ایمن را برای تبادل الگوریتم های جلسه و کلیدها ایجاد می کند ، در حالی که حالت Aggressive اجازه می دهد تا برخی از داده های پیکربندی جلسه به عنوان متن ساده منتقل شوند اما میزبان ها را قادر می سازد سریعتر مدار IPsec را برقرار کنند.

حالت ، میزبان شروع جلسه یک یا چند پیشنهاد برای جلسه می فرستد ، الگوریتم های رمزگذاری و تأیید اعتبار را که ترجیح می دهد از آن استفاده کند ، و همچنین جنبه های دیگر اتصال را نشان می دهد. میزبان پاسخگو مذاکرات را ادامه می دهد تا زمانی که دو میزبان به توافق برسند و یک انجمن امنیتی IKE (SA) ایجاد کنند ، که مدار IPsec را تعریف می کند.

هنگام استفاده از حالت تهاجمی ، میزبان شروع کننده مدار ، اطلاعات انجمن امنیتی IKE را بصورت یک طرفه مشخص می کند و به طور واضح ، با پاسخگویی مجدد میزبان از طریق تأیید صحت جلسه ،

سومین مرحله برای تنظیم مدار IPsec ، IKE فاز 2 است ، که خود از طریق راه اندازی کانال ایمن در مرحله IKE 1 انجام می شود. میزبان مذاکره و ایجاد انجمن امنیتی برای مدار IPsec که داده های واقعی شبکه را در اختیار دارد. در مرحله دوم ، دو میزبان در مورد نوع الگوریتم های رمزنگاری برای استفاده در جلسه مذاکره می کنند ، و همچنین توافق بر روی مواد کلید پنهانی برای استفاده از آن الگوریتم ها توافق دارند. تعداد دفعات مشاهده شده ، اعداد تصادفی فقط یک بار برای تأیید اعتبار جلسه و محافظت از پخش مجدد ، در این مرحله تبادل می شوند. میزبان همچنین ممکن است مذاکره کند تا در این مرحله رازداری کامل در مورد مبادله انجام شود.

مرحله چهارم اتصال IPsec ، تبادل واقعی داده ها در تونل رمزگذاری شده IPsec تازه ایجاد شده است. از این مرحله ، بسته ها توسط سه نقطه انتهایی با استفاده از تنظیم IPsec SA در سه مرحله قبلی رمزگذاری و رمزگشایی می شوند.

آخرین مرحله خاتمه تونل IPsec است ، معمولاً هنگام برقراری ارتباط بین میزبان ، هنگام جلسه بار یا وقتی تعداد بایت های مشخص شده قبلاً از طریق تونل IPsec منتقل شده است. با پایان یافتن تونل IPsec ، میزبان از کلیدهای مورد استفاده در آن انجمن امنیتی صرفنظر می کند.

حالت های IPsec VPN و IPsec

پروتکل های IPsec می توانند برای مونتاژ اتصال VPN ، رمزگذاری و / یا تأیید صحت کلیه ترافیک بین دو یا امتیاز بیشتر مدارهای IPsec ، از جمله VPN ، می توانند تنظیم شوند تا از دو حالت استفاده کنند:

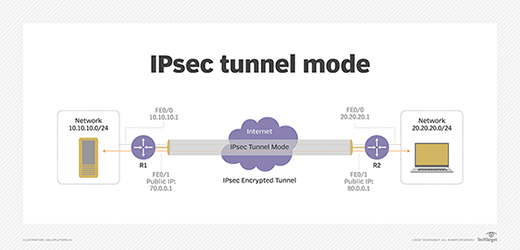

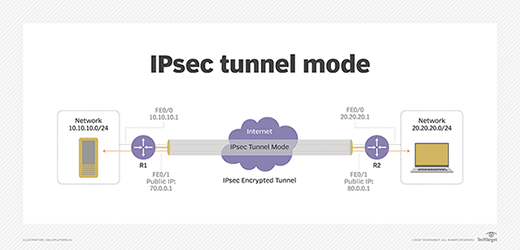

حالت تونل : معمولاً بین دروازه های شبکه ایمن استفاده می شود ، حالت تونل IPsec میزبان پشت یکی از دروازه ها را قادر می سازد تا با میزبان های پشتیبان ارتباط برقرار کنند. دروازه دیگر. به عنوان مثال ، هر کاربر سیستم در شعبه شرکت می تواند به طور ایمن با هر سیستم در دفتر اصلی در ارتباط باشد اگر دفتر شعبه و دفتر اصلی دارای دروازه های ایمن باشند تا به عنوان نماینده IPsec برای میزبان ها در دفاتر مربوطه عمل کنند. تونل IPsec بین دو میزبان دروازه برقرار شده است ، اما خود تونل می تواند از هر میزبان داخل شبکه های محافظت شده ترافیک داشته باشد. حالت تونل برای تنظیم مکانیسم محافظت از ترافیک بین دو شبکه ، از میزبان های مختلف در هر انتها مفید است.

حالت حمل و نقل : هنگامی که دو میزبان جداگانه یک اتصال مستقیم IPsec VPN وصل می کنند ، می توان گفت که این مدار نمونه ای از یک مدار IPsec در حالت حمل و نقل است. به عنوان مثال ، ممکن است یک مدار IPsec در حالت حمل و نقل تنظیم شود تا یک تکنسین پشتیبانی از راه دور IT بتواند برای انجام کارهای تعمیر و نگهداری به یک سرور از راه دور وارد شود. حالت حمل و نقل IPsec در مواردی استفاده می شود که یک میزبان نیاز به تعامل با میزبان دیگر داشته باشد. دو میزبان مدار IPsec را مستقیماً با یکدیگر مذاکره می کنند ، و مدار معمولاً پس از اتمام جلسه پاره می شود.

اجرای IPsec

پشتیبانی IPsec به طور کلی در اکثر سیستم عامل های اصلی (و دیگر) موجود است. اواخر دهه 1990 ، از جمله سیستم عامل های دسک تاپ و سرور ، و همچنین روتر و سایر تجهیزات امنیتی شبکه.

در حالی که سیستم های قدیمی ممکن است از نسخه IPsec پشتیبانی کنند ، شرکت ها باید IPsec را با استفاده از سیستم عامل هایی که در حال حاضر و به روز هستند از امنیت استفاده کنند. تکه ها همچنین ، سیستم های قدیمی تر که از نسخه های قدیمی IPsec پشتیبانی می کنند و به نظر می رسد مدارهای IPsec امن را فعال می کنند ، در واقع نمی توانند داده ها را ایمن نگه دارند.